Tutorial Konfigurasi Routing OSPF Mikrotik RouterOS v7

Bagian dari Tutorial Bab 7.

Pada bagian dari Bab 7 ini, praktikan akan mempraktekan cara membuat routing dynamic dengan protokol OSPF di VPN site-site Mikrotik, Agar praktikum berjalan sesuai prosedur maka Asisten Mengajar Shift atau Praktikan dapat membaca tujuan dan persyaratan praktikum bab ini sebelum memulai ke bab teori dan bab praktek.

Teori

Ada beberapa penjelasan singkat dari materi Bab 7 ini yang harus dimengerti oleh praktikan sebelum melanjutkan ke subbab berikutnya.

Apa itu OSPF?

Open Shortest Path First (OSPF) adalah sebuah protokol routing otomatis (Dynamic Routing) yang mampu menjaga, mengatur dan mendistribusikan informasi routing antar network mengikuti setiap perubahan jaringan secara dinamis. Pada OSPF dikenal sebuah istilah Autonomus System (AS) yaitu sebuah gabungan dari beberapa jaringan yang sifatnya routing dan memiliki kesamaan metode serta policy pengaturan network, yang semuanya dapat dikendalikan oleh network administrator. Dan memang kebanyakan fitur ini digunakan untuk management dalam skala jaringan yang sangat besar. Oleh karena itu untuk mempermudah penambahan informasi routing dan meminimalisir kesalahan distribusi informasi routing, maka OSPF bisa menjadi sebuah solusi.

OSPF termasuk di dalam kategori IGP (Interior Gateway Protocol) yang memiliki kemampuan Link-State dan Algoritma Djikstra yang jauh lebih efisien dibandingkan protokol IGP yang lain. Dalam operasinya OSPF menggunakan protokol sendiri yaitu protokol 89.

Praktek

Ada beberapa poin penting yang harus semua ketahui sebelum ke subbab selanjutnya.

Kalau sudah tidak ada kendala, selanjutnya praktikum dapat memulai ke subab berikutnya.

Pindah ke Winbox Mikrotik VPN Server

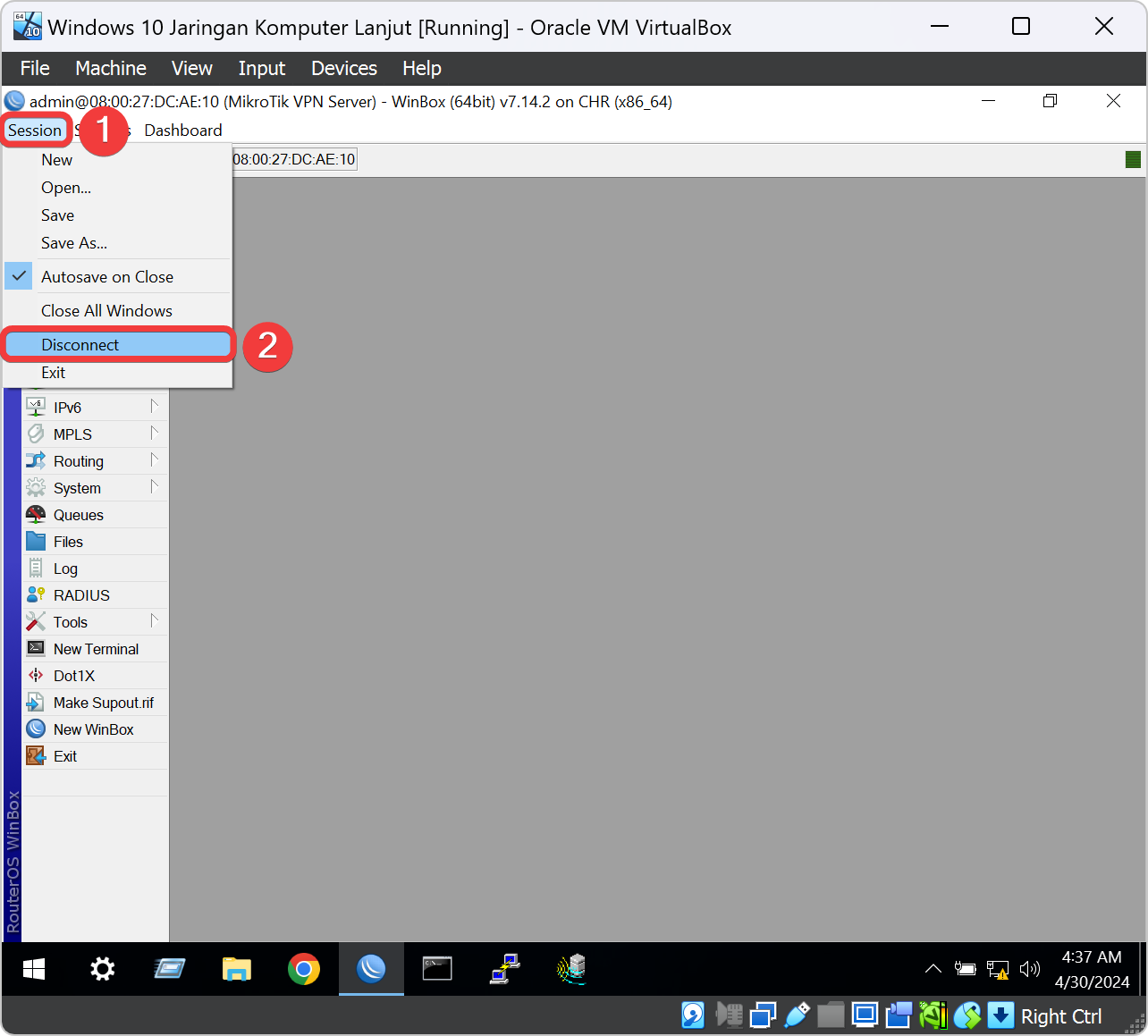

Disconnect Winbox Mikrotik VPN Site 1

Kita akan mencoba membahas mengenai OSPF pada RouterOS versi 7, dimana untuk konfigurasi OSPF pada versi ini terdapat sedikit penyesuaian. OSPF pada versi 7 akan dibagi menjadi 2 bagian yaitu OSPFv2 dan OSPFv3. OSPFv2 akan lebih fokus ke IPv4 dan OSPFv3 digunakan untuk IPv6. Pada kali ini kita akan menggunakan OSPFv2 pada semua VM Mikrotik.

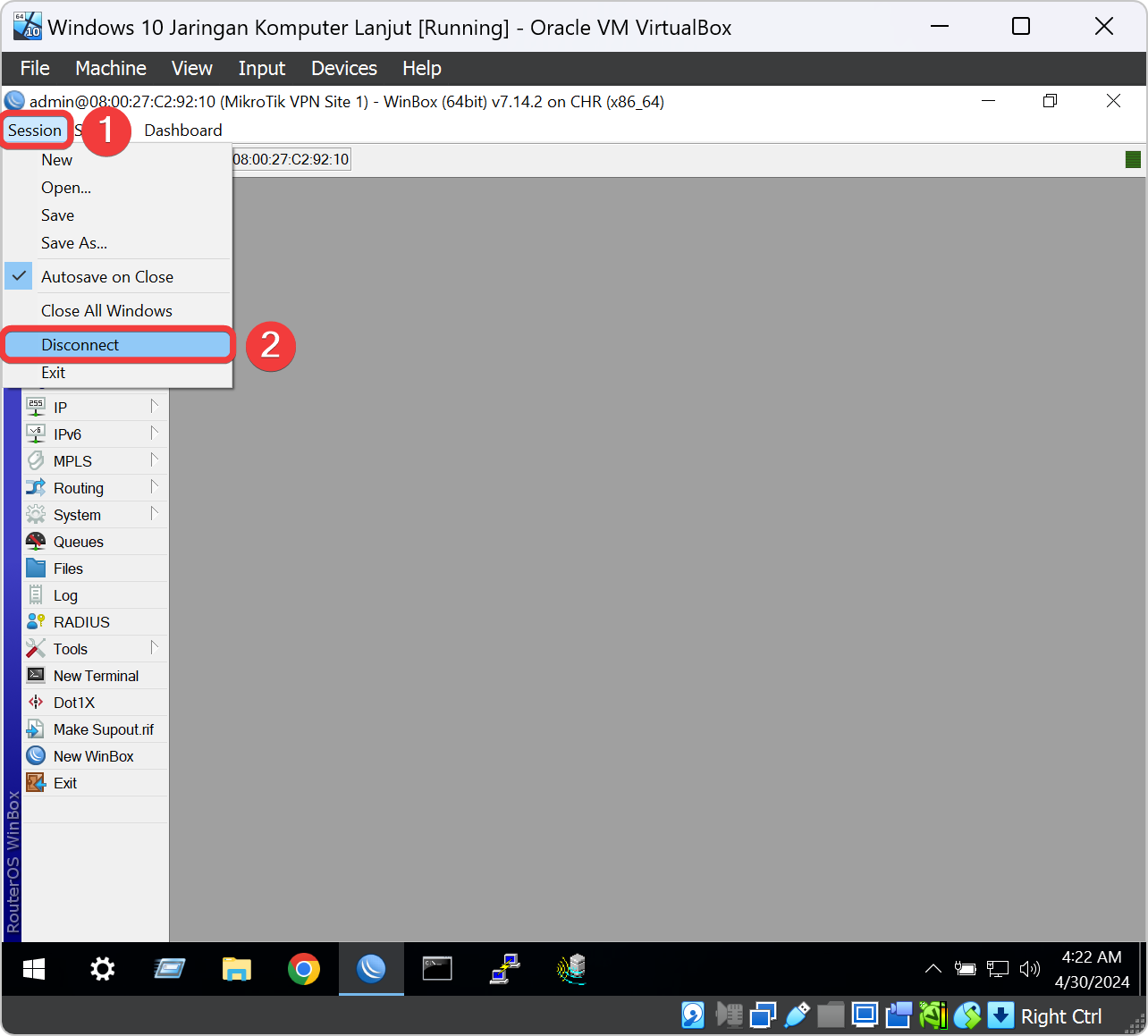

Sesudah semuanya terkonfigurasi pada VPN L2TPv3 di semua VM Mikrotik. Kita akan logout di aplikasi Winbox dengan klik menu Session pada aplikasi Winbox dan klik Disconnect untuk kita pindah ke Router VM Mikrotik Server.

Ubah Adapter Windows 10 ke VPN Server

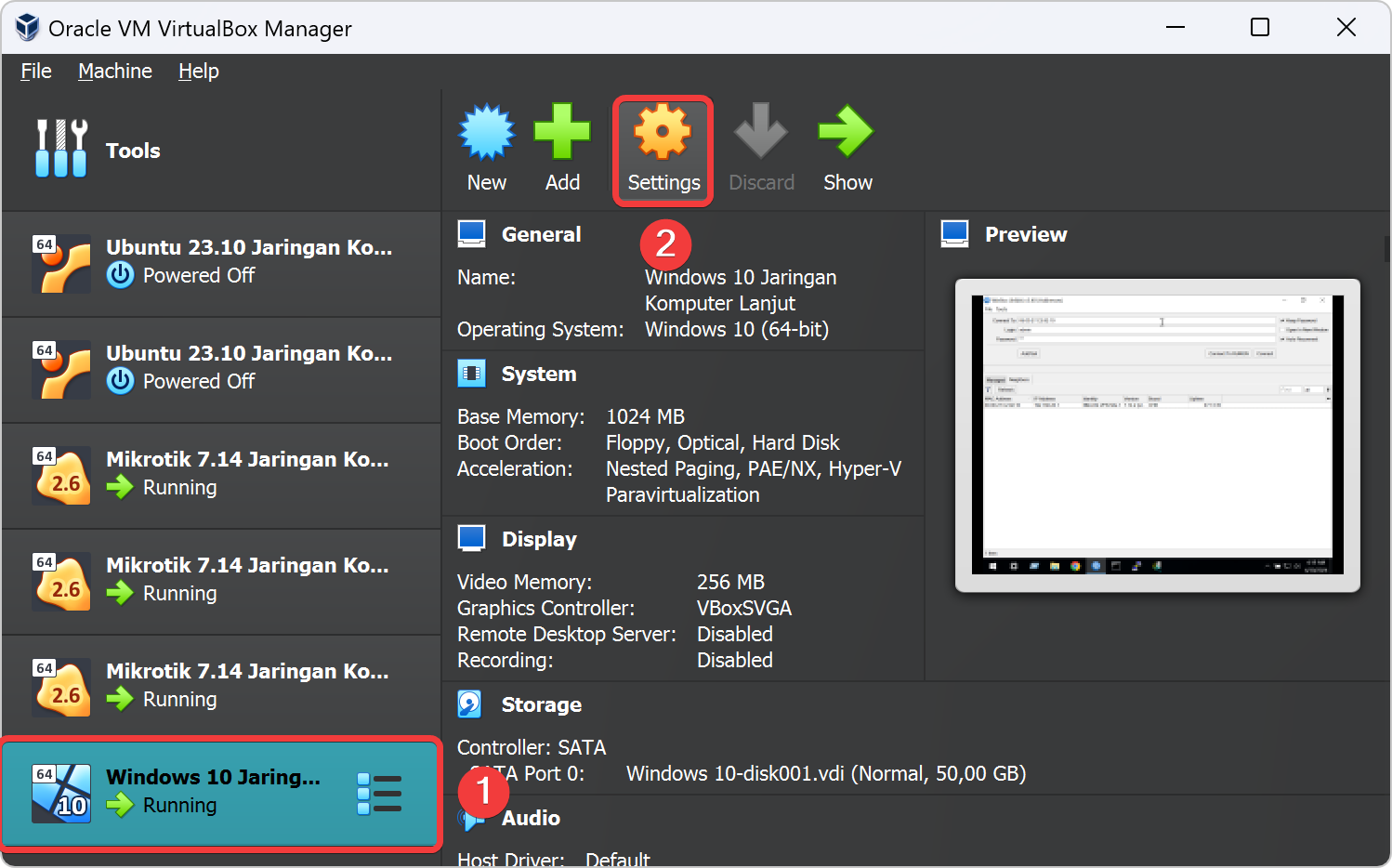

Buka aplikasi VirtualBoxnya lagi dan klik bagian VM list yaitu Windows 10 dan klik icon Settings untuk kita setting adapter Jaringan di Virtual Machine Windows 10.

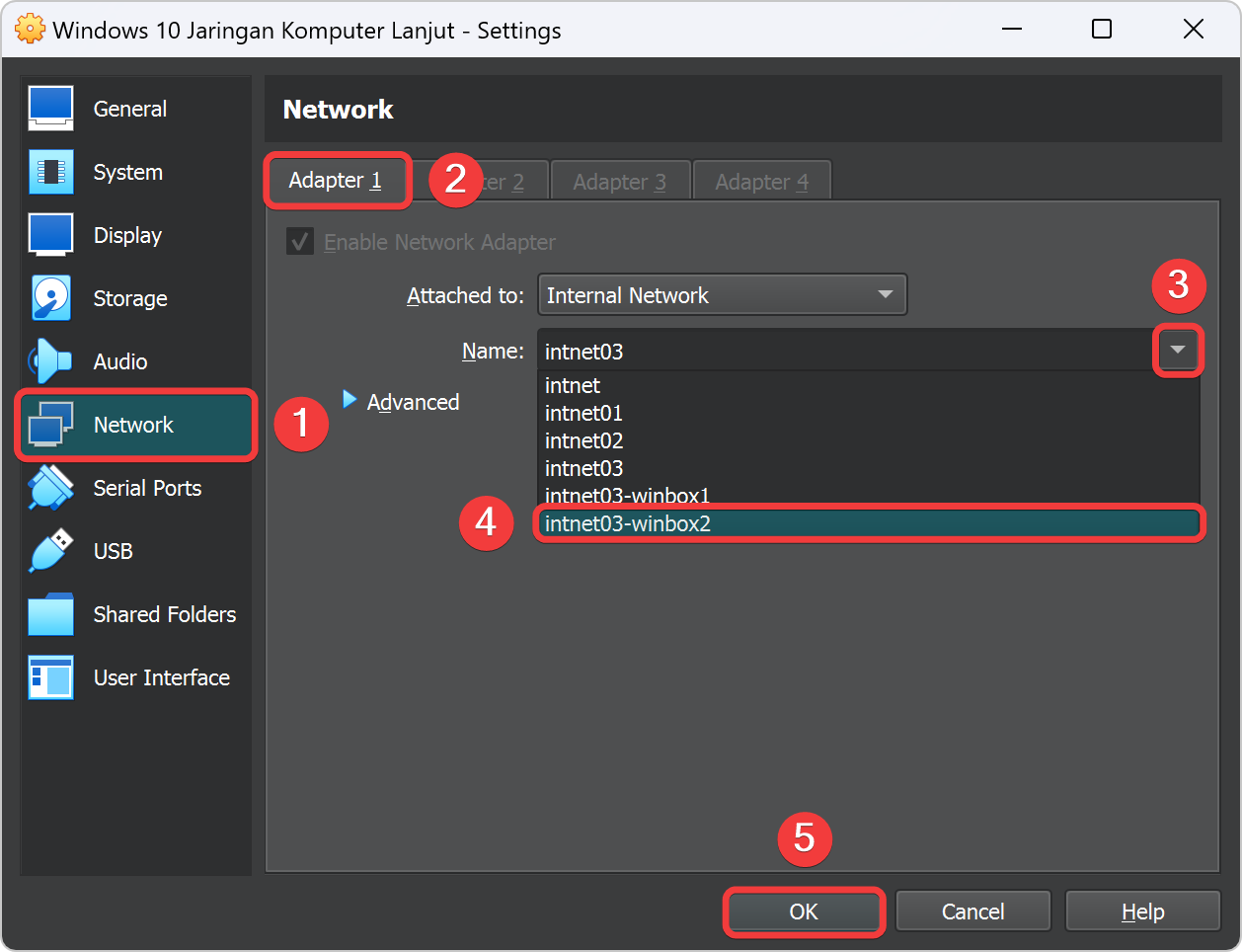

Klik bagian Network pada Settings. Lalu klik tab Adapter 1, klik tanda panah kecil bagian pojok kanan kolom Name dan pililah adapter yang bernama intnet03-winbox3 ini berguna untuk kita bisa menghubungkan VM Windows 10 ke VM Mikrotik VPN Server. Kalau sudah selesai klik tombol OK untuk menyelesaikan setting adapter Windows 10.

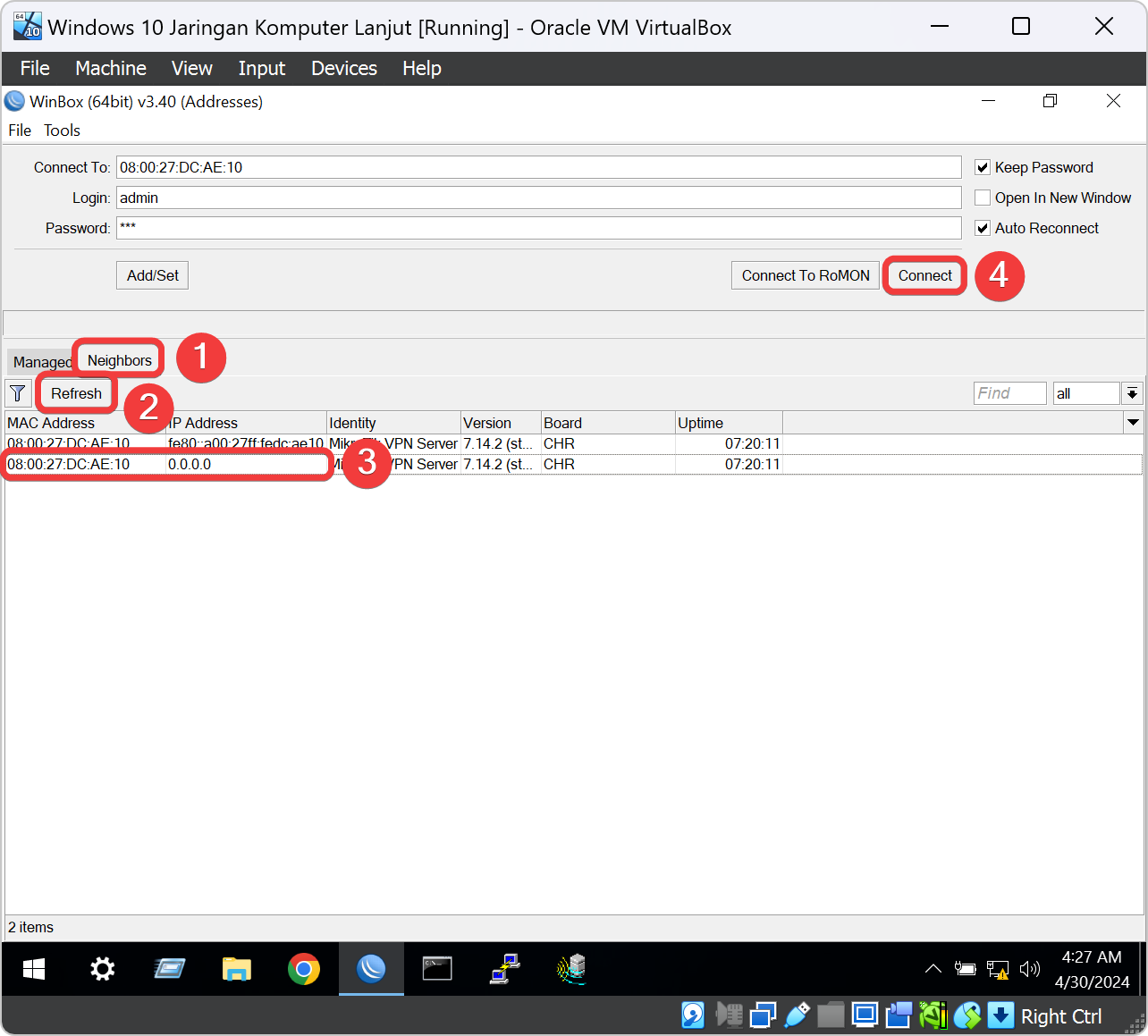

Kita pindah lagi ke jendela VM Windows 10 yang masih menyala. Pada Aplikasi Winbox yang masih terbuka kita klik tab Neighbors untuk melihat list Mikrotik yang terhubung ke Windows 10. Kalau tidak terdapat list Mikrotik yang terhubung maka ada kesalahan dalam mensetting adapter VirtualBox pada subbab sebelumnya. Kalau terdapat list Mikrotik yang terhubung maka kita klik IP Address 0.0.0.0. Lalu klik tombol Connect untuk menghubungkan ke VM Mikrotik VPN Server untuk dikonfigurasi.

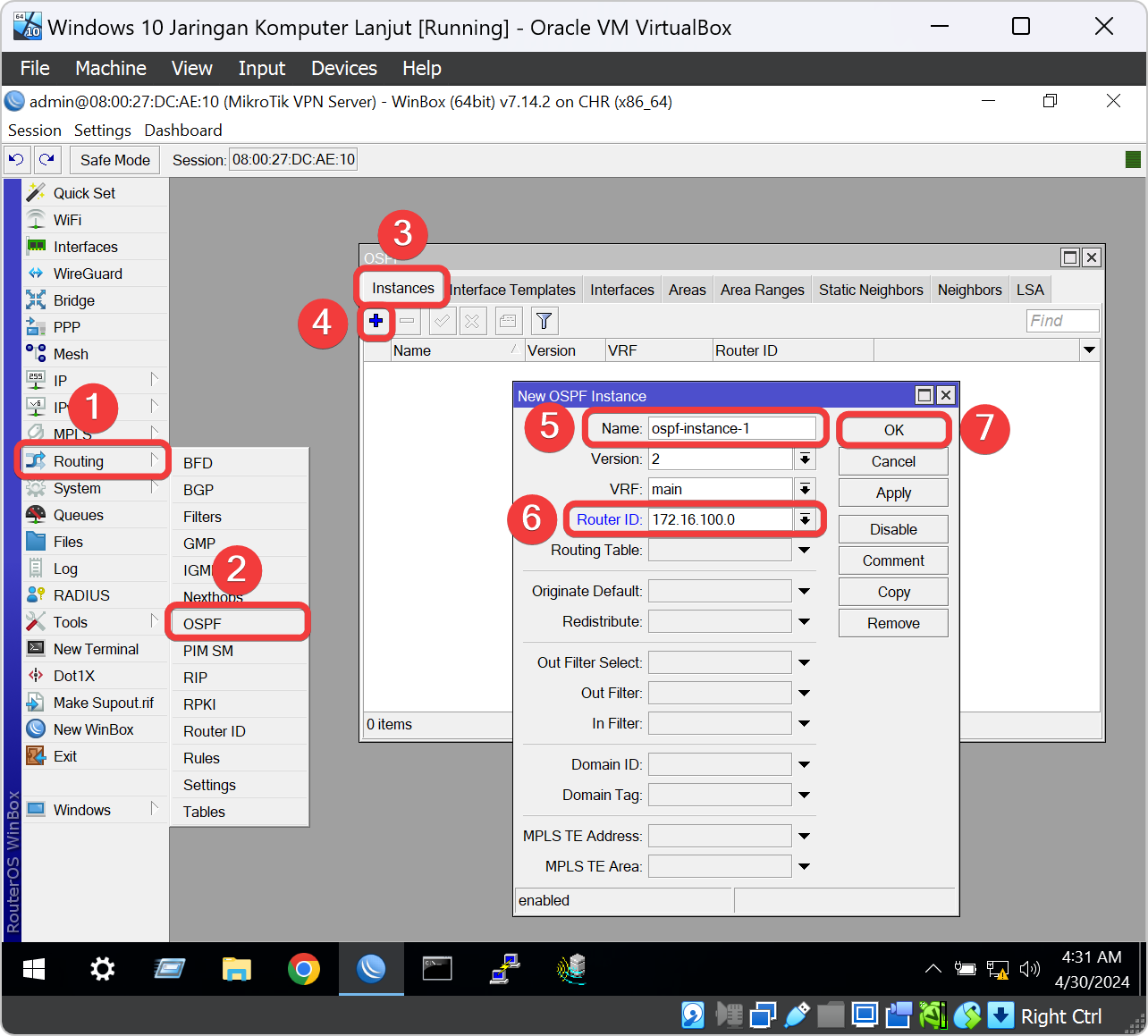

Setting Instances OSPF di VPN Server

Setelah ini kita akan membuat instance OSPF terlebih dahulu agar kita bisa membuat Router ID untuk VM Mikrotik Server. Klik menu konfigurasi Routing, Klik submenunya yaitu OSPF, Klik tab Instances. klik icon plus untuk menambahkan konfigurasi instance OSPF. Setelah jendela New OSPF Instance terbuka, kita ketik kolom Name dengan ospf-instance-1, ketik kolom Router ID dengan Local Address L2TP yaitu 172.16.100.0. Klik tombol OK untuk menyimpan konfigurasi instance OSPF.

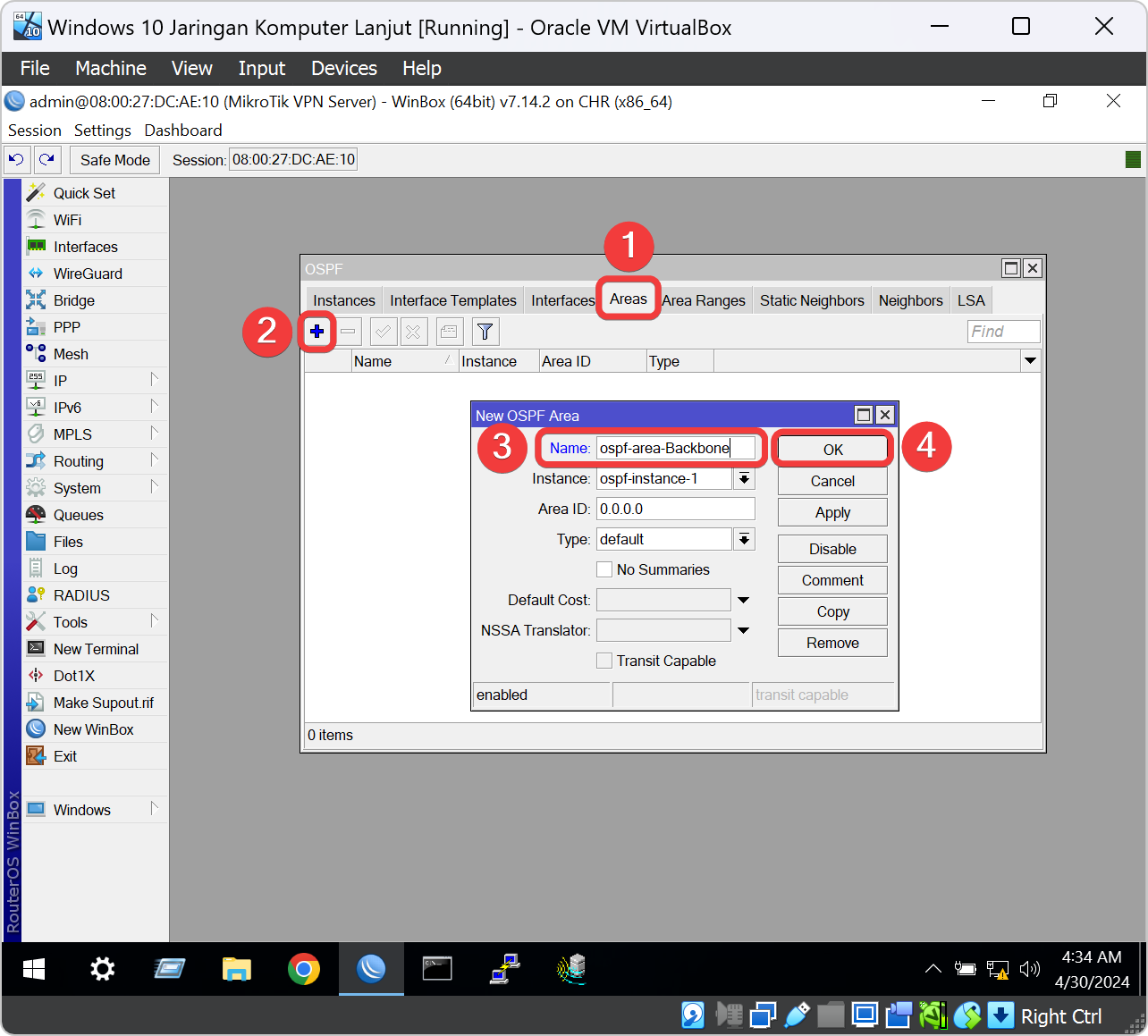

Setting Areas Backbone OSPF di VPN Server

Kita buatkan Area Backbone OSPF di VM Mikrotik VPN Server agar nantinya kita membuat Interface Template dapat kita konfigurasikan. Kita klik tab Areas. klik icon plus untuk menambahkan konfigurasi Area OSPF. Setelah jendela New OSPF Area terbuka, kita rubah kolom Name dengan ospf-area-Backbone. Klik tombol OK untuk menyimpan konfigurasi area OSPF.

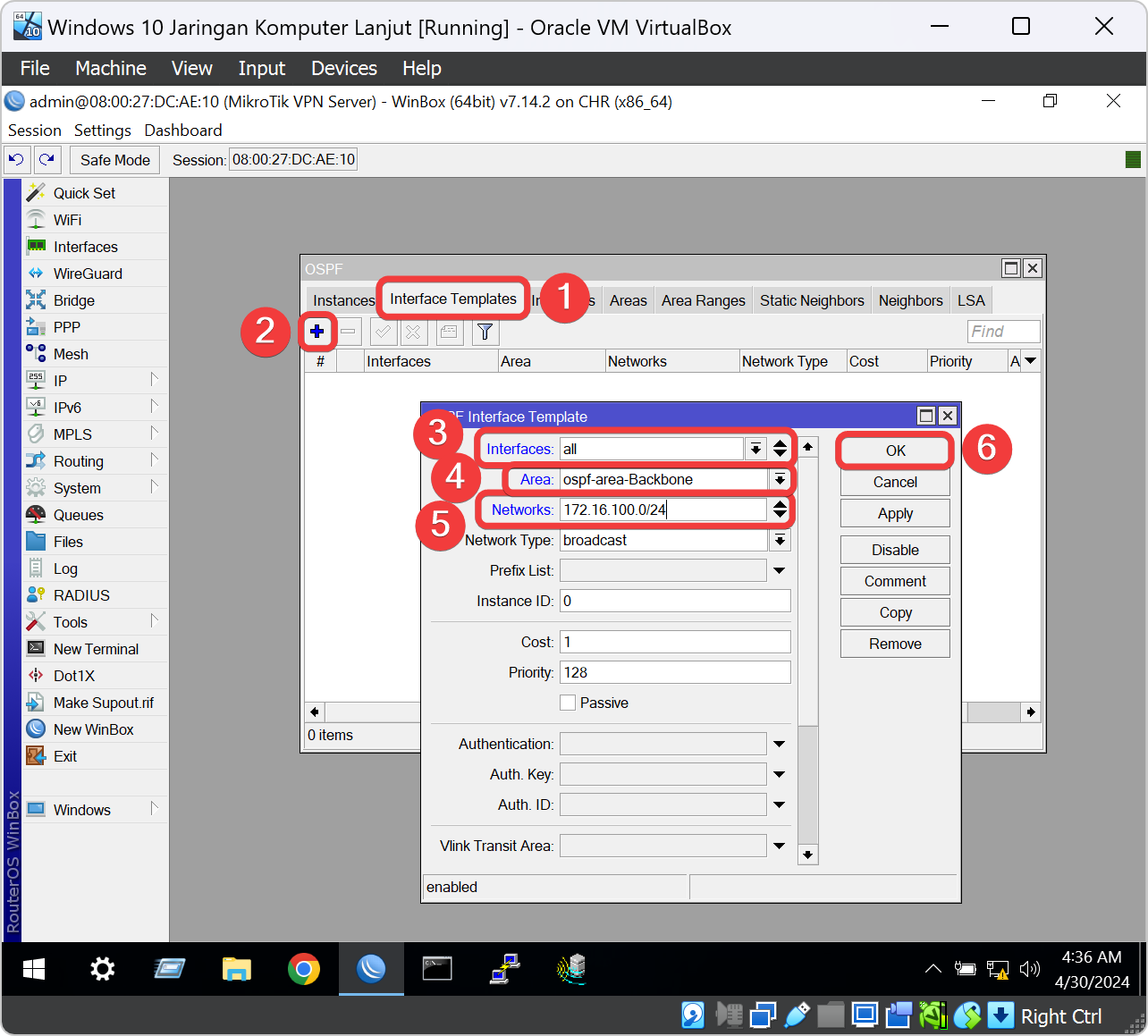

Setting Interface Template OSPF di VPN Server

Lalu kita tambahkan network 172.16.100.0/24 pada Interface Template agar IP Address yang bersegment dengannya dapat di broadcast ke router Mikrotik yang telah di konfigurasi OSPF dengan area Backbone. Kita klik tab Interface Template. klik icon plus untuk menambahkan konfigurasi Interface Template OSPF. Setelah jendela OSPF Interface Template terbuka, kita pilih di kolom parameter Interface dengan all, kita pilih di kolom parameter Area dengan ospf-area-Backbone, dan ketikan IP Address 172.16.100.0/24 pada kolom Networks.

Pindah ke Winbox Mikrotik VPN Site 2

Disconnect Winbox Mikrotik VPN Server

Sesudah semuanya terkonfigurasi pada OSPF di VM Mikrotik VPN Server. Kita akan logout di aplikasi Winbox dengan klik menu Session pada aplikasi Winbox dan klik Disconnect untuk kita pindah ke Router VM Mikrotik Site 2.

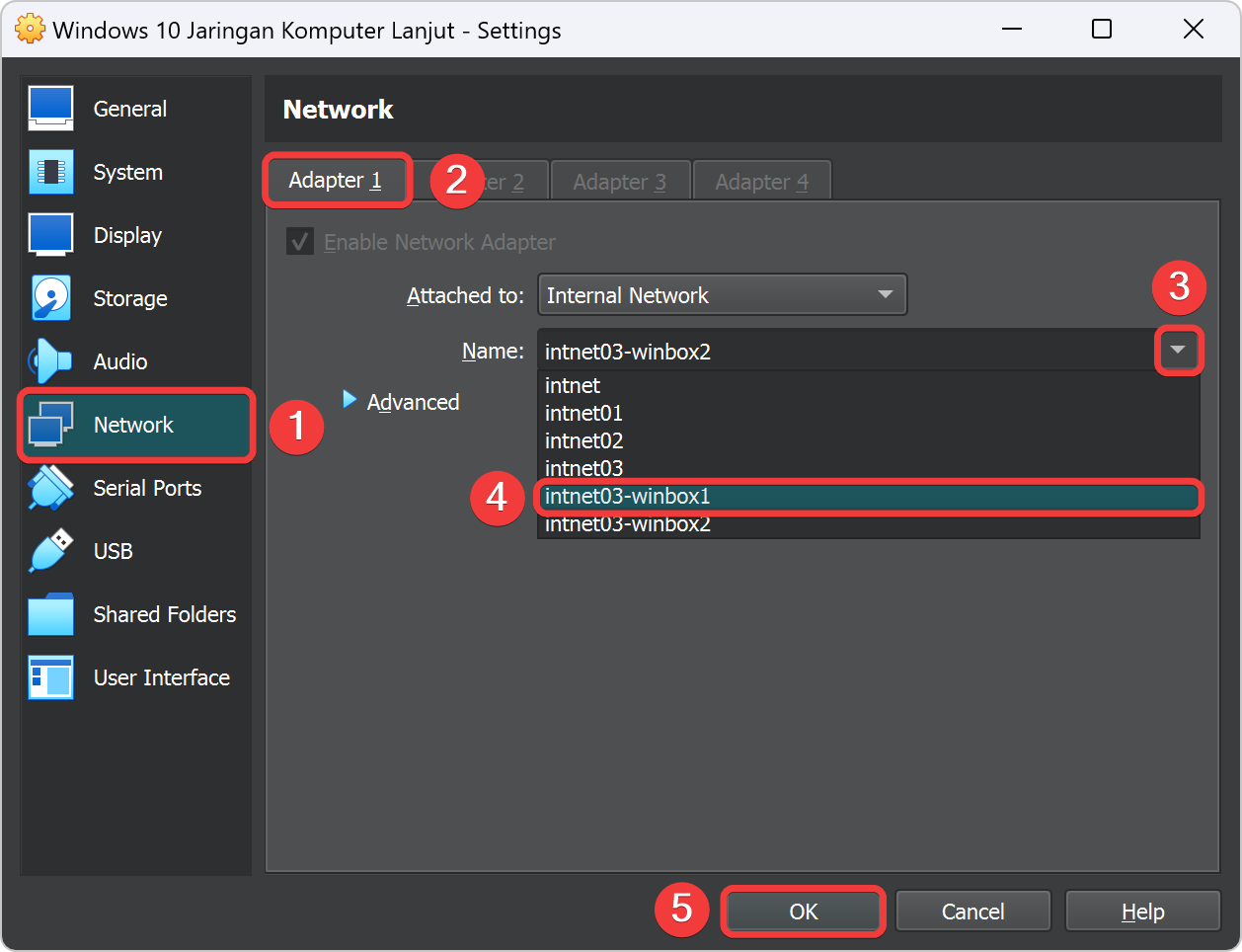

Ubah Adapter Windows 10 ke VPN Site 2

Buka aplikasi VirtualBoxnya lagi dan klik bagian VM list yaitu Windows 10 dan klik icon Settings untuk kita setting adapter Jaringan di Virtual Machine Windows 10.

Klik bagian Network pada Settings. Lalu klik tab Adapter 1, klik tanda panah kecil bagian pojok kanan kolom Name dan pililah adapter yang bernama intnet03-winbox1 ini berguna untuk kita bisa menghubungkan VM Windows 10 ke VM Mikrotik Site 2. Kalau sudah selesai klik tombol OK untuk menyelesaikan setting adapter Windows 10.

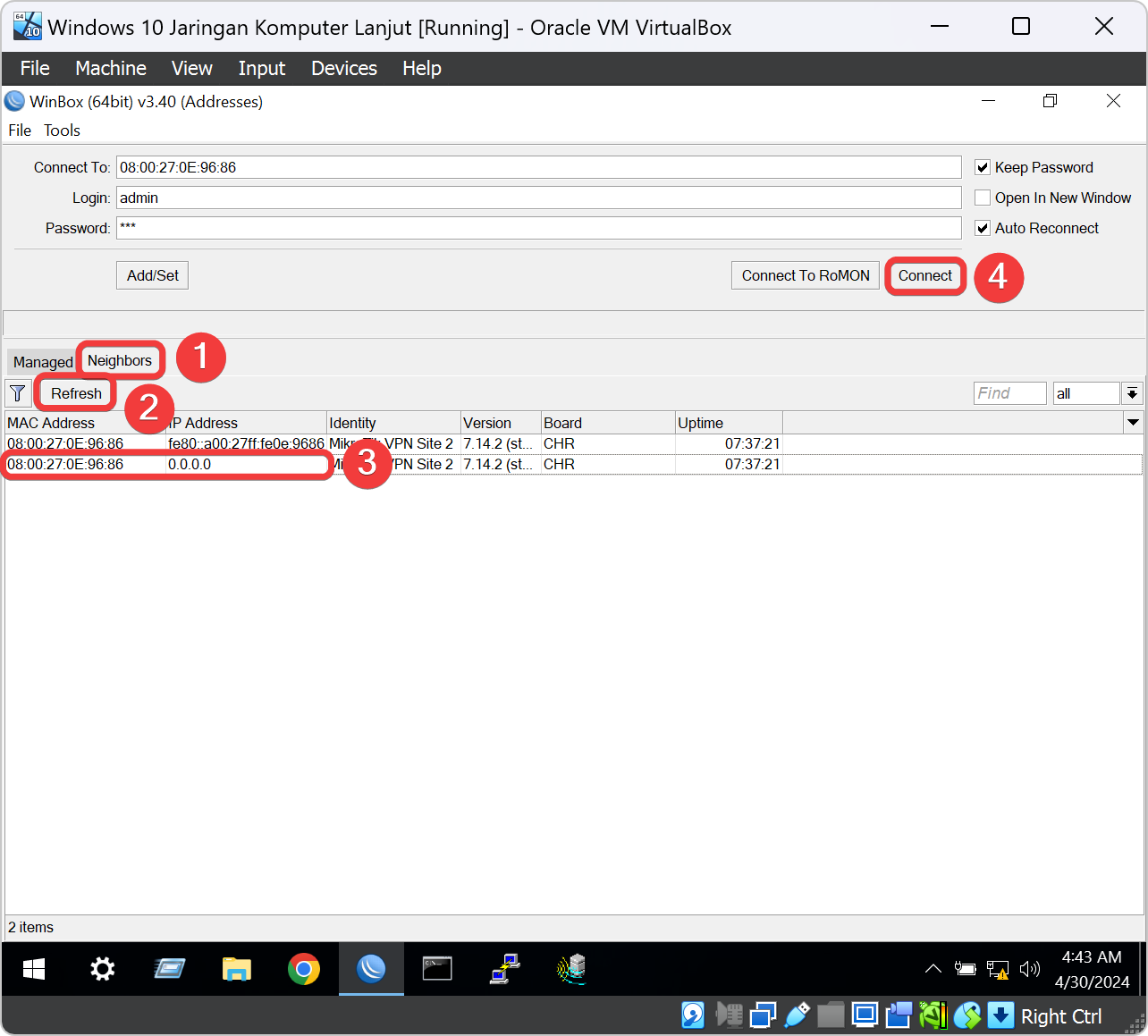

Kita pindah lagi ke jendela VM Windows 10 yang masih menyala. Pada Aplikasi Winbox yang masih terbuka kita klik tab Neighbors untuk melihat list Mikrotik yang terhubung ke Windows 10. Kalau tidak terdapat list Mikrotik yang terhubung maka ada kesalahan dalam mensetting adapter VirtualBox pada subbab sebelumnya. Kalau terdapat list Mikrotik yang terhubung maka kita klik IP Address 0.0.0.0. Lalu klik tombol Connect untuk menghubungkan ke VM Mikrotik VPN Server untuk dikonfigurasi.

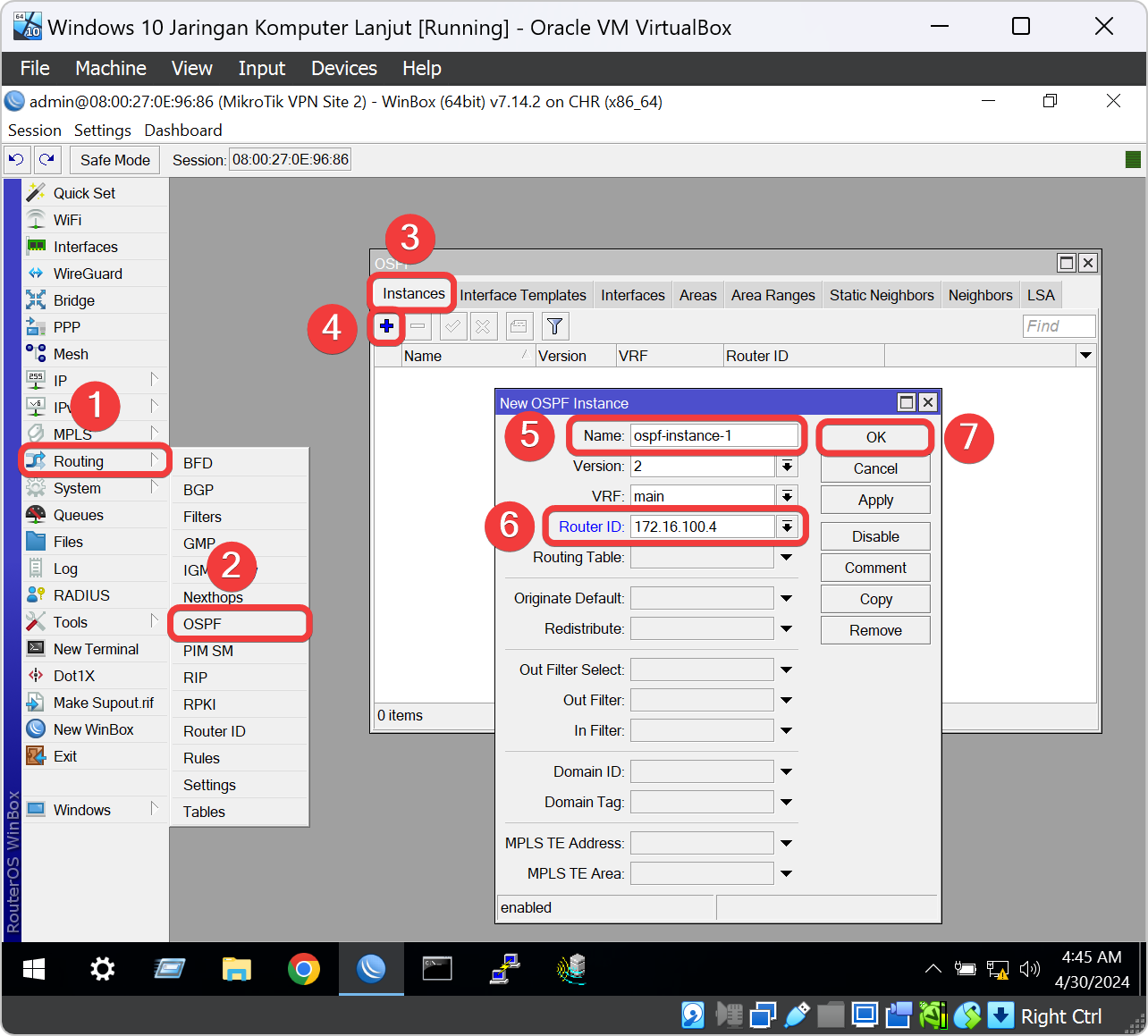

Setting Instances OSPF di VPN Site 2

Setelah ini kita akan membuat instance OSPF terlebih dahulu agar kita bisa membuat Router ID untuk VM Mikrotik Server. Klik menu konfigurasi Routing, Klik submenunya yaitu OSPF, Klik tab Instances. klik icon plus untuk menambahkan konfigurasi instance OSPF. Setelah jendela New OSPF Instance terbuka, kita ketik kolom Name dengan ospf-instance-1, ketik kolom Router ID dengan Local Address L2TP yaitu 172.16.100.4. Klik tombol OK untuk menyimpan konfigurasi instance OSPF.

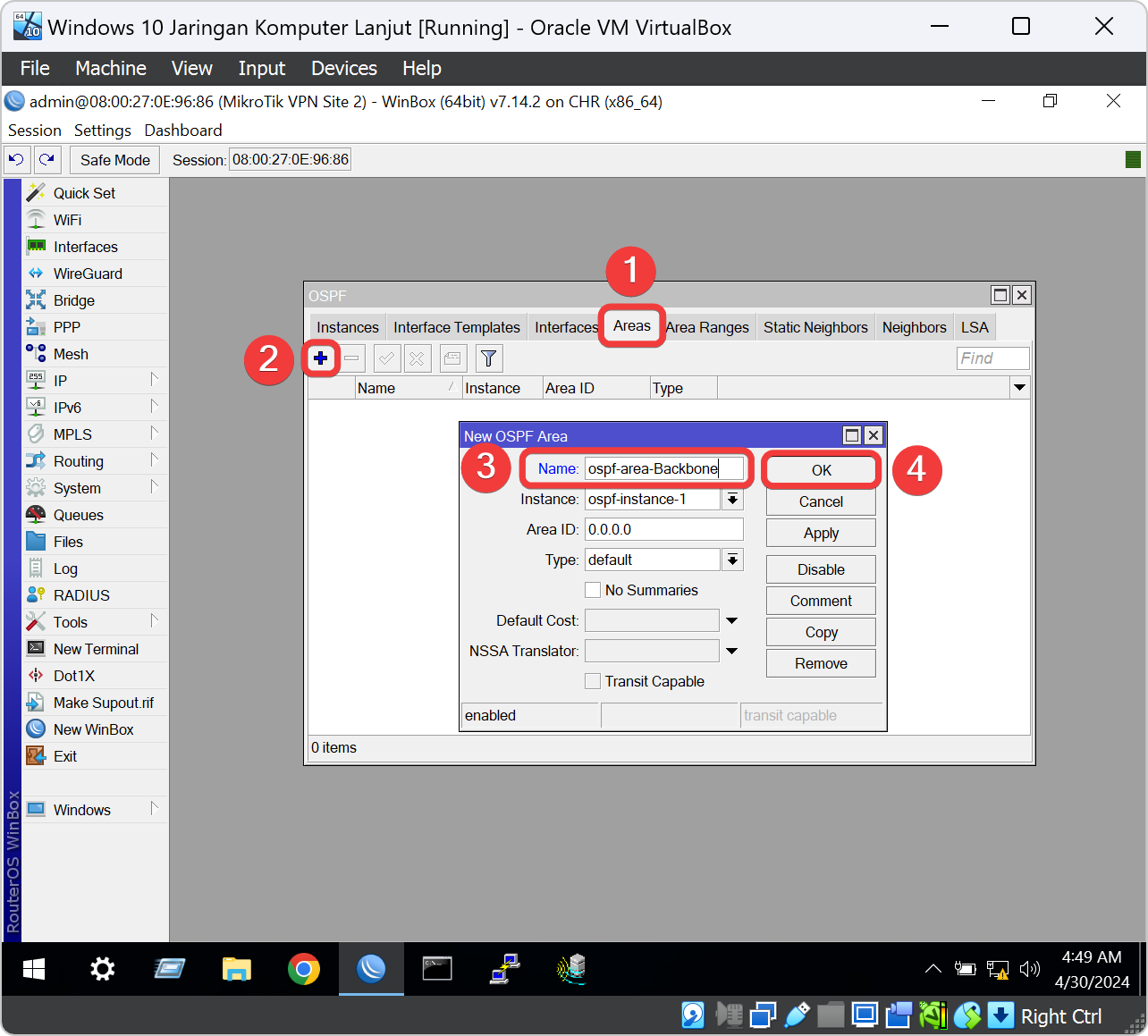

Setting Areas Backbone OSPF di VPN Site 2

Kita buatkan Area Backbone OSPF di VM Mikrotik VPN Server agar nantinya kita membuat Interface Template dapat kita konfigurasikan. Kita klik tab Areas. klik icon plus untuk menambahkan konfigurasi Area OSPF. Setelah jendela New OSPF Area terbuka, kita rubah kolom Name dengan ospf-area-Backbone. Klik tombol OK untuk menyimpan konfigurasi area OSPF.

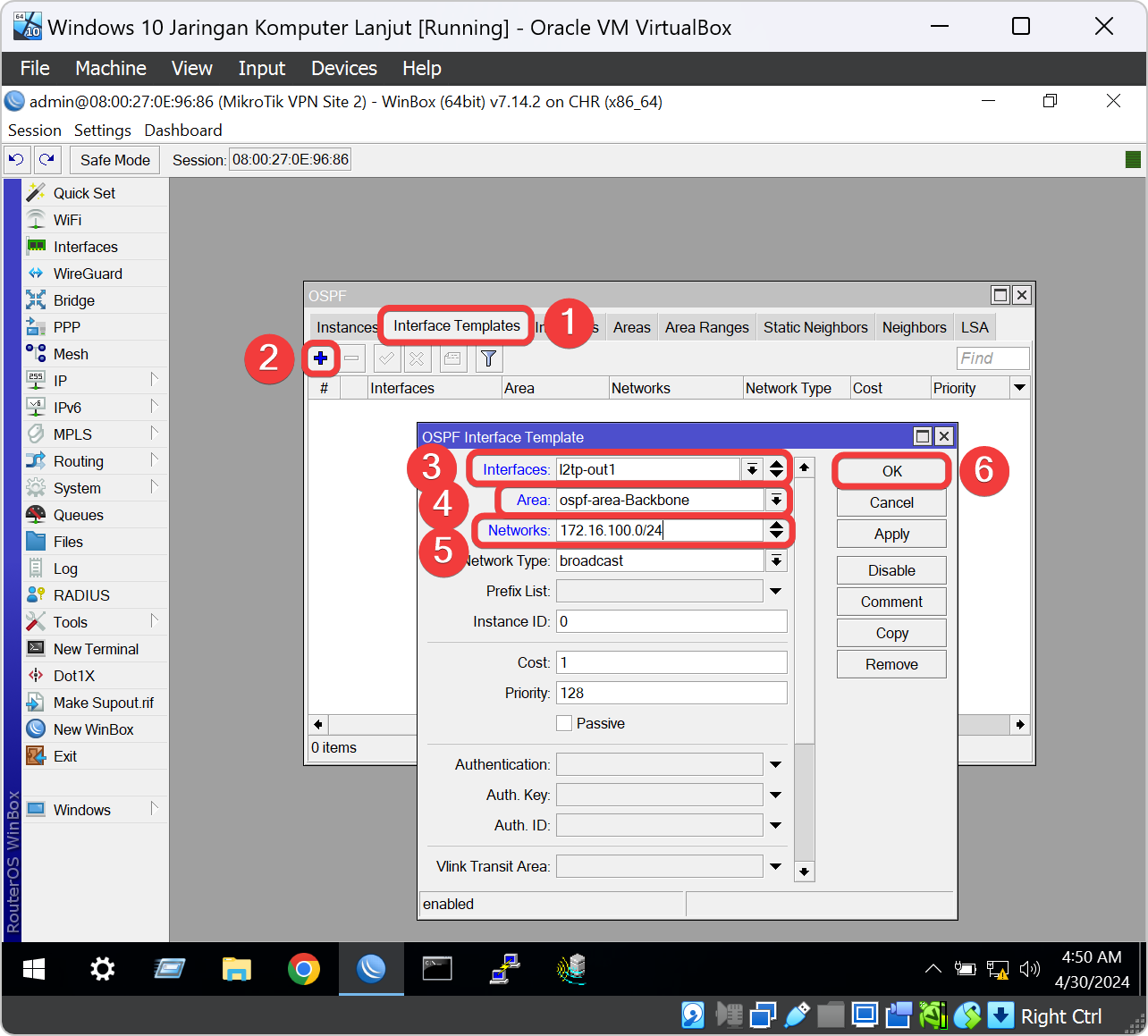

Setting Interface Template OSPF di VPN Site 2

Lalu kita tambahkan network 172.16.100.0/24 pada Interface Template agar IP Address yang bersegment dengannya dapat di broadcast ke router Mikrotik yang telah di konfigurasi OSPF dengan area Backbone. Kita klik tab Interface Template. klik icon plus untuk menambahkan konfigurasi Interface Template OSPF. Setelah jendela OSPF Interface Template terbuka, kita pilih di kolom parameter Interface dengan l2tp-out1, kita pilih di kolom parameter Area dengan ospf-area-Backbone, dan ketikan IP Address 172.16.100.0/24 pada kolom Networks.

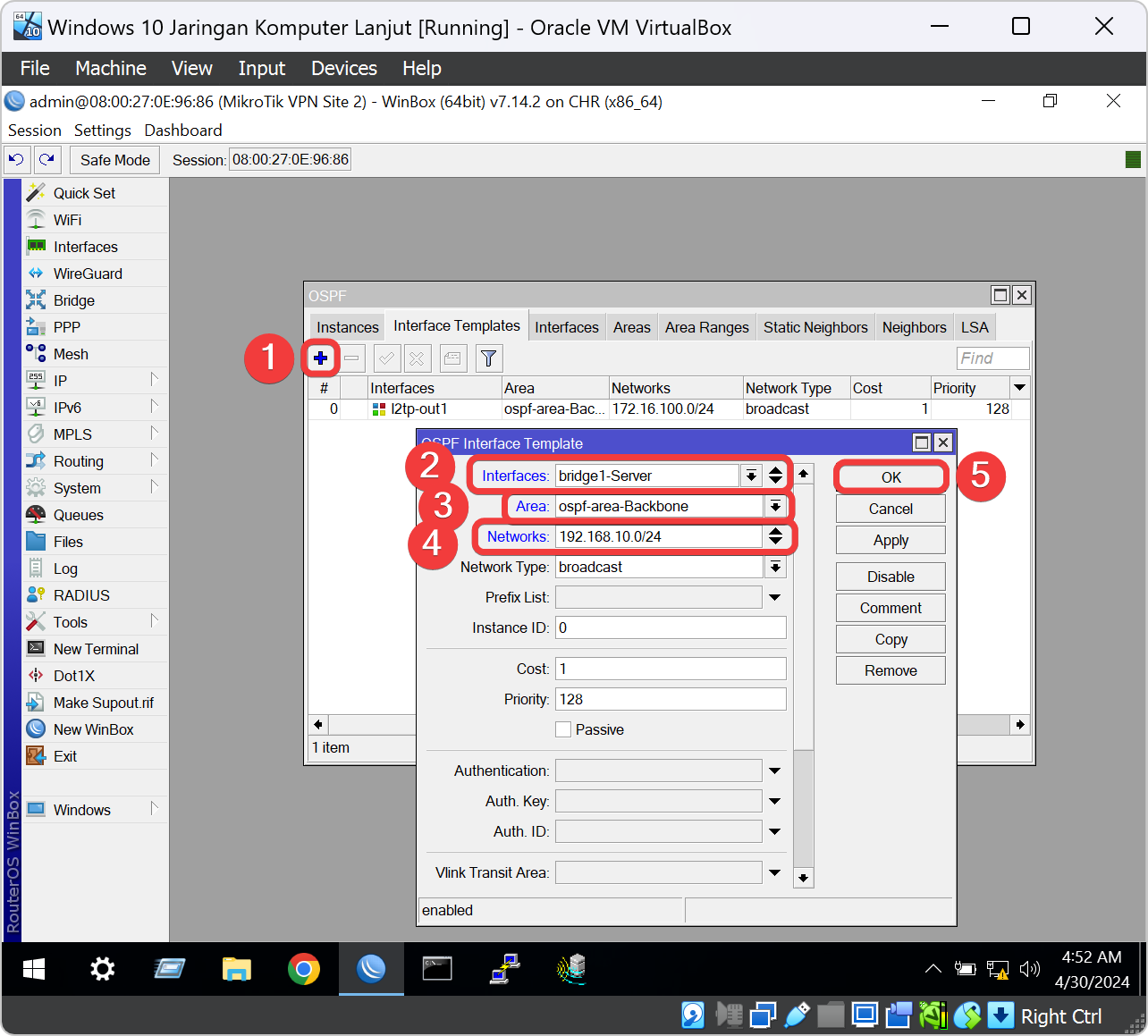

Lalu kita tambahkan network 192.168.10.0/24 pada Interface Template agar IP Address yang bersegment dengannya dapat di broadcast ke router Mikrotik yang telah di konfigurasi OSPF dengan area Backbone. Kita klik tab Interface Template. klik icon plus untuk menambahkan konfigurasi Interface Template OSPF. Setelah jendela OSPF Interface Template terbuka, kita pilih di kolom parameter Interface dengan bridge1-Server, kita pilih di kolom parameter Area dengan ospf-area-Backbone, dan ketikan IP Address 192.168.10.0/24 pada kolom Networks.

Pindah ke Winbox Mikrotik VPN Site 1

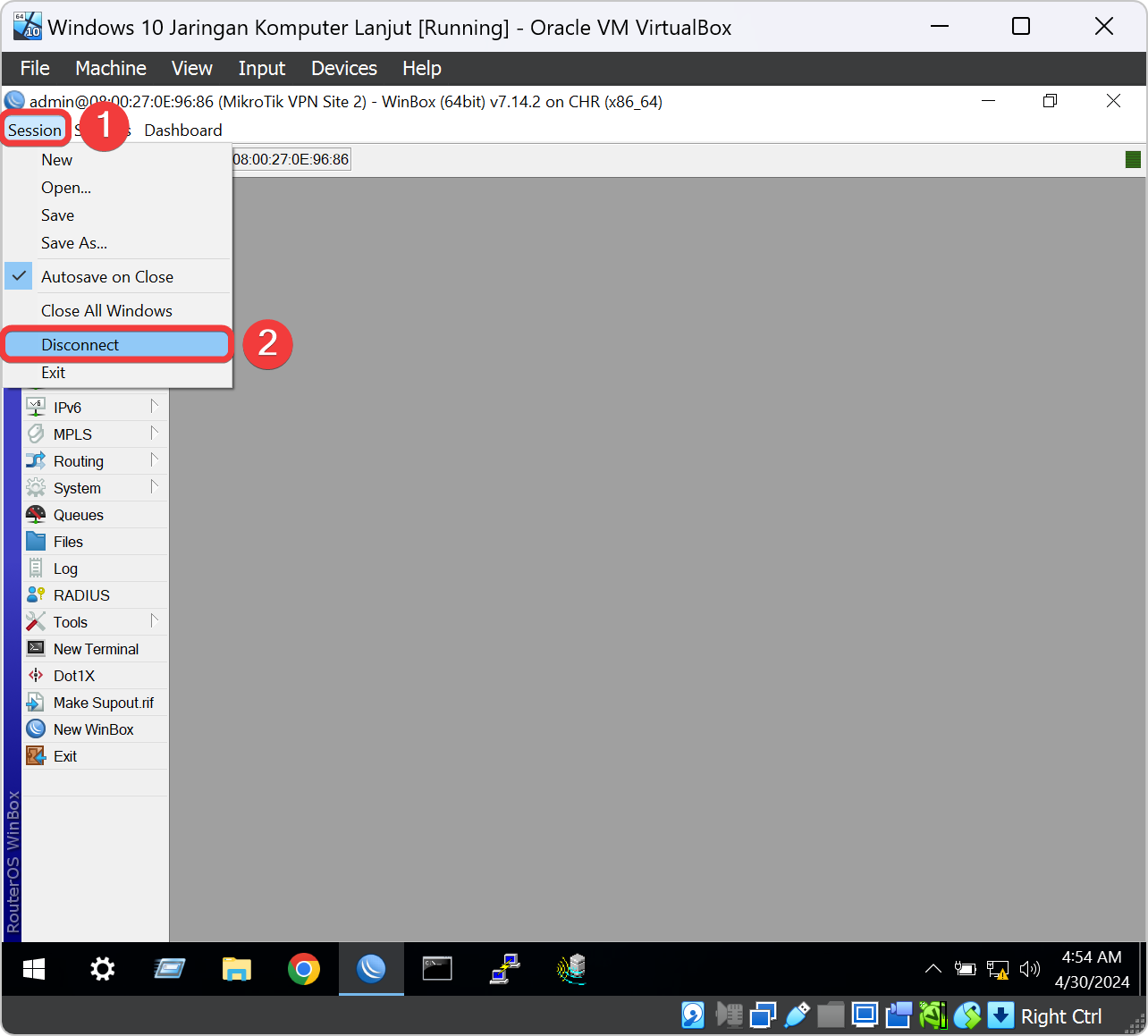

Disconnect Winbox Mikrotik VPN Site 2

Sesudah kita konfigurasi OSPF pada VM Mikrotik Site 2 maka selanjutnya kita akan konfigurasi OSPF pada VM Mikrotik Site 1. Kita akan logout di aplikasi Winbox dengan klik menu Session pada aplikasi Winbox dan klik Disconnect untuk kita pindah ke Router VM Mikrotik Site 1.

Ubah Adapter Windows 10 ke VPN Site 1

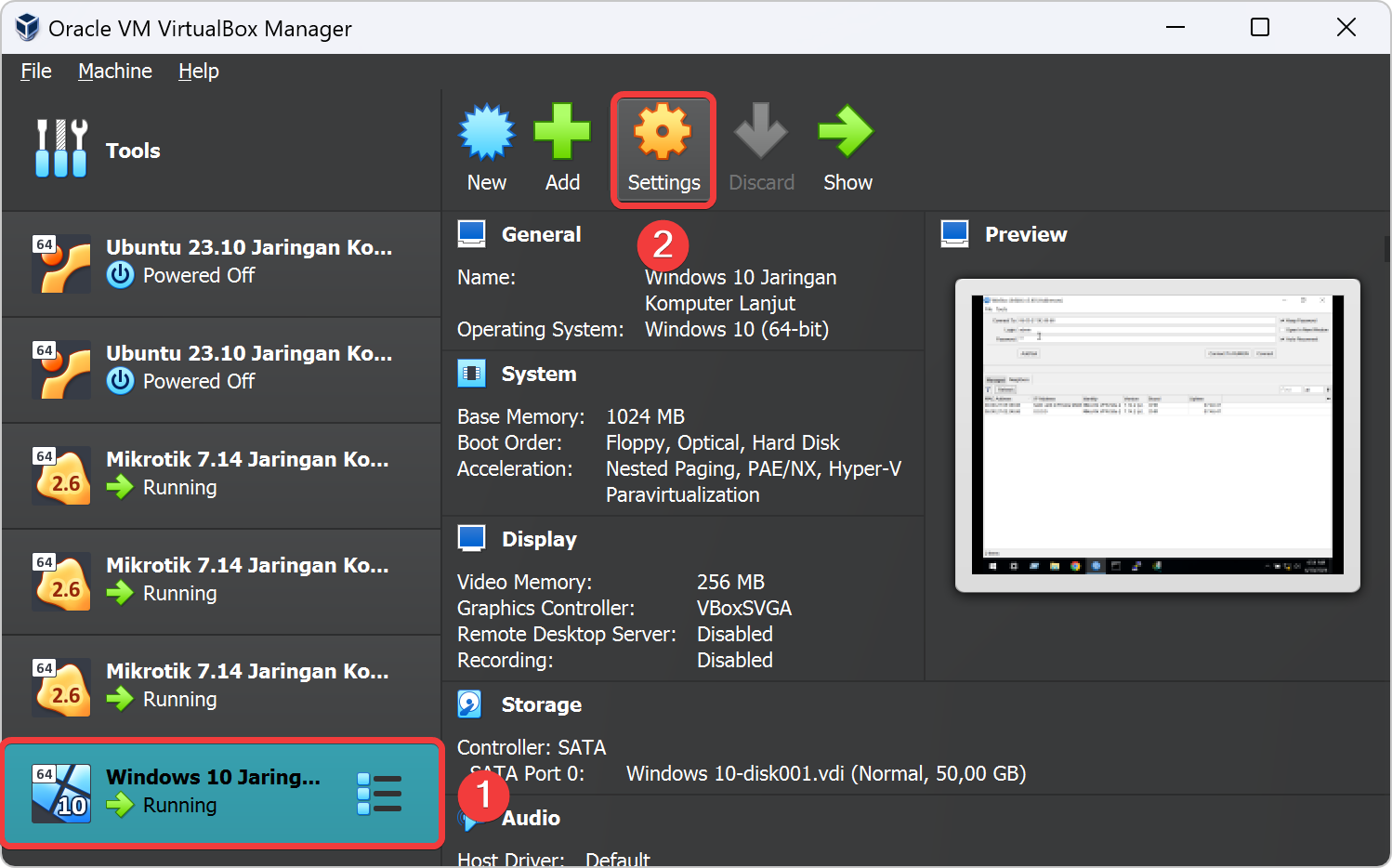

Buka aplikasi VirtualBoxnya lagi dan klik bagian VM list yaitu Windows 10 dan klik icon Settings untuk kita setting adapter Jaringan di Virtual Machine Windows 10.

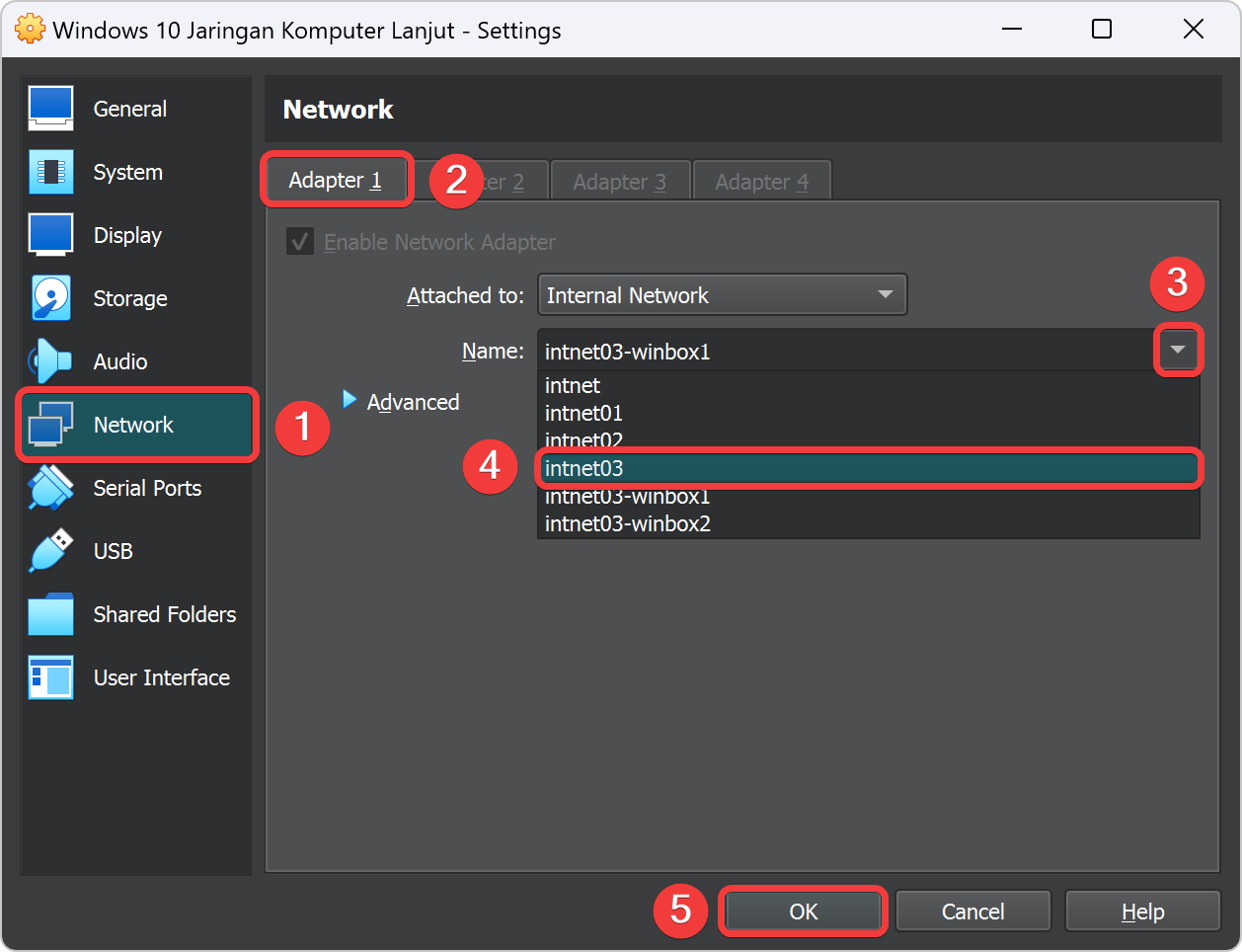

Klik bagian Network pada Settings. Lalu klik tab Adapter 1, klik tanda panah kecil bagian pojok kanan kolom Name dan pililah adapter yang bernama intnet03 ini berguna untuk kita bisa menghubungkan VM Windows 10 ke VM Mikrotik VPN Site 1. Kalau sudah selesai klik tombol OK untuk menyelesaikan setting adapter Windows 10.

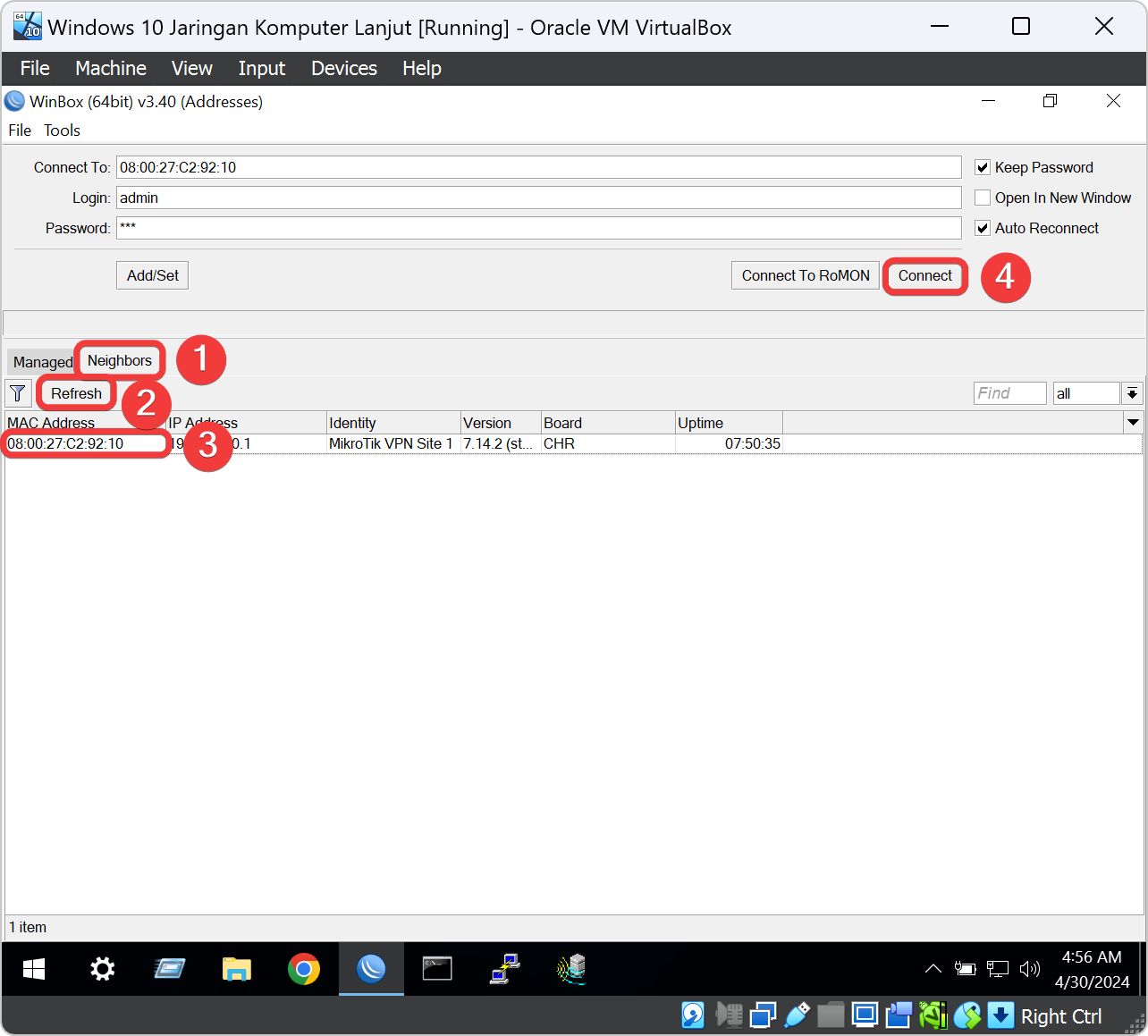

Kita pindah lagi ke jendela VM Windows 10 yang masih menyala. Pada Aplikasi Winbox yang masih terbuka kita klik tab Neighbors untuk melihat list Mikrotik yang terhubung ke Windows 10. Kalau tidak terdapat list Mikrotik yang terhubung maka ada kesalahan dalam mensetting adapter VirtualBox pada subbab sebelumnya. Kalau terdapat list Mikrotik yang terhubung maka kita klik baris Mac Address yang beralamat 192.168.20.1 agar terbypass sistem Hotspot. Lalu klik tombol Connect untuk menghubungkan ke VM Mikrotik Site 1 untuk dikonfigurasi.

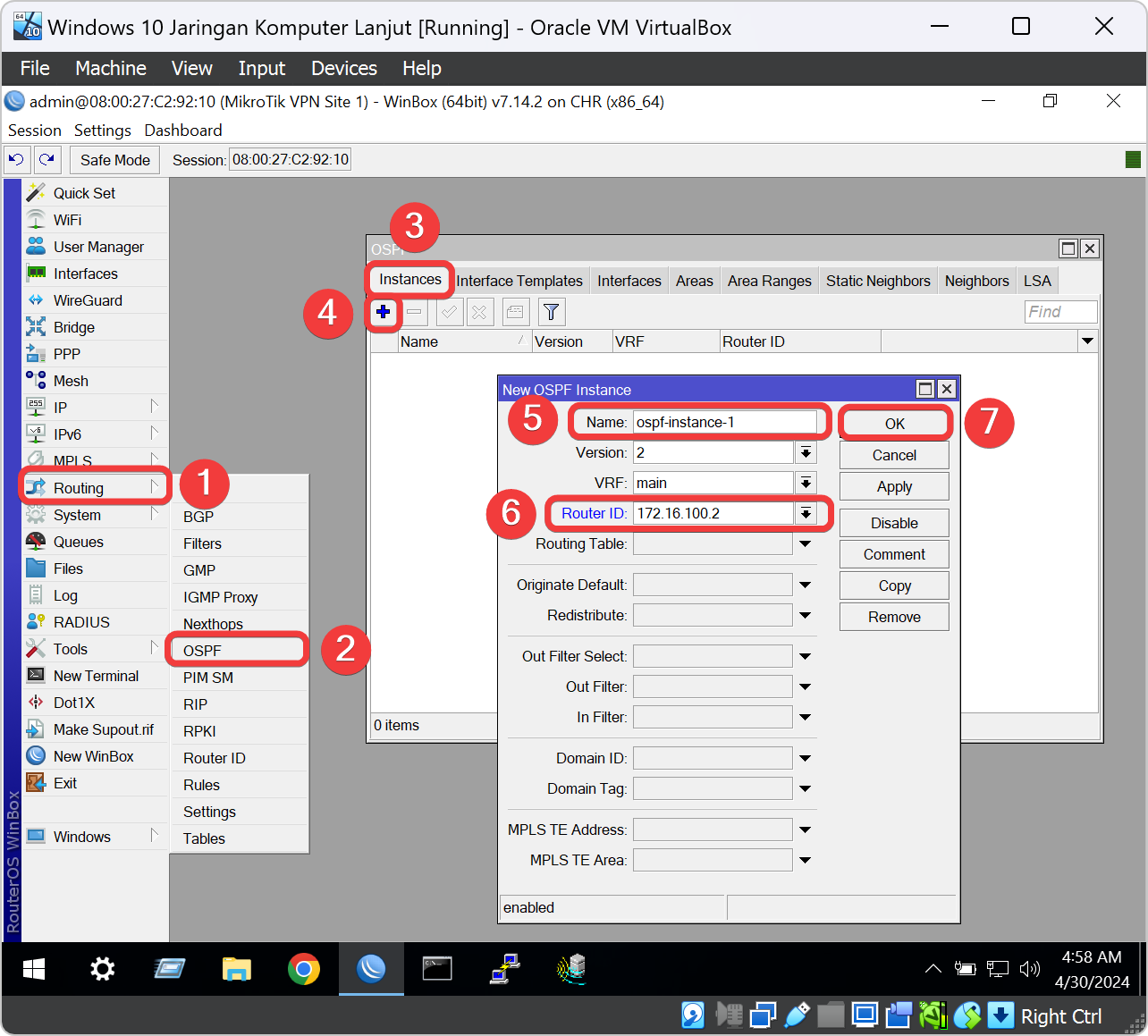

Setting Instances OSPF di VPN Site 1

Setelah ini kita akan membuat instance OSPF terlebih dahulu agar kita bisa membuat Router ID untuk VM Mikrotik Server. Klik menu konfigurasi Routing, Klik submenunya yaitu OSPF, Klik tab Instances. klik icon plus untuk menambahkan konfigurasi instance OSPF. Setelah jendela New OSPF Instance terbuka, kita ketik kolom Name dengan ospf-instance-1, ketik kolom Router ID dengan Local Address L2TP yaitu 172.16.100.2. Klik tombol OK untuk menyimpan konfigurasi instance OSPF.

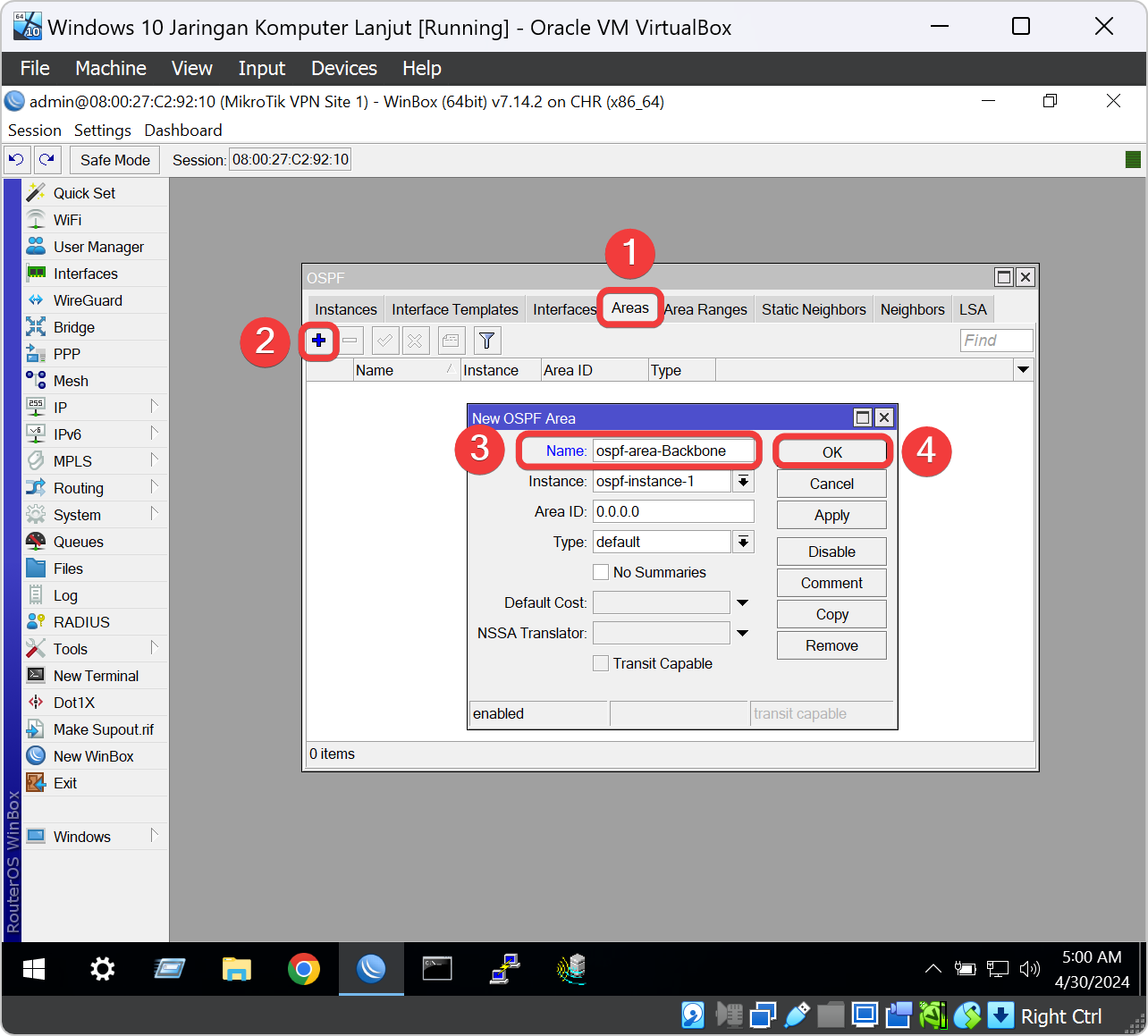

Setting Areas Backbone OSPF di VPN Site 1

Kita buatkan Area Backbone OSPF di VM Mikrotik VPN Server agar nantinya kita membuat Interface Template dapat kita konfigurasikan. Kita klik tab Areas. klik icon plus untuk menambahkan konfigurasi Area OSPF. Setelah jendela New OSPF Area terbuka, kita rubah kolom Name dengan ospf-area-Backbone. Klik tombol OK untuk menyimpan konfigurasi area OSPF.

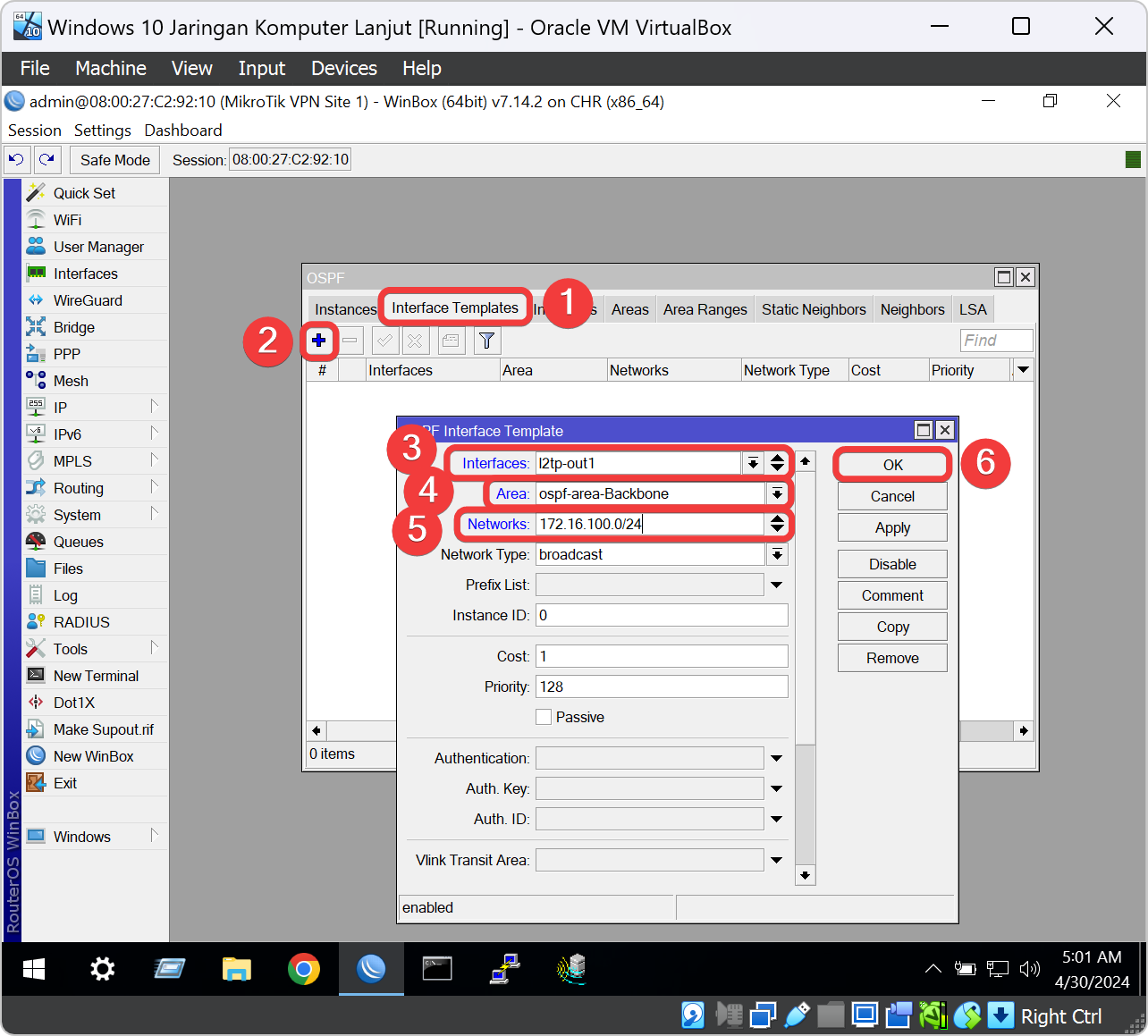

Setting Interface Template OSPF di VPN Site 1

Lalu kita tambahkan network 172.16.100.0/24 pada Interface Template agar IP Address yang bersegment dengannya dapat di broadcast ke router Mikrotik yang telah di konfigurasi OSPF dengan area Backbone. Kita klik tab Interface Template. klik icon plus untuk menambahkan konfigurasi Interface Template OSPF. Setelah jendela OSPF Interface Template terbuka, kita pilih di kolom parameter Interface dengan l2tp-out1, kita pilih di kolom parameter Area dengan ospf-area-Backbone, dan ketikan IP Address 172.16.100.0/24 pada kolom Networks.

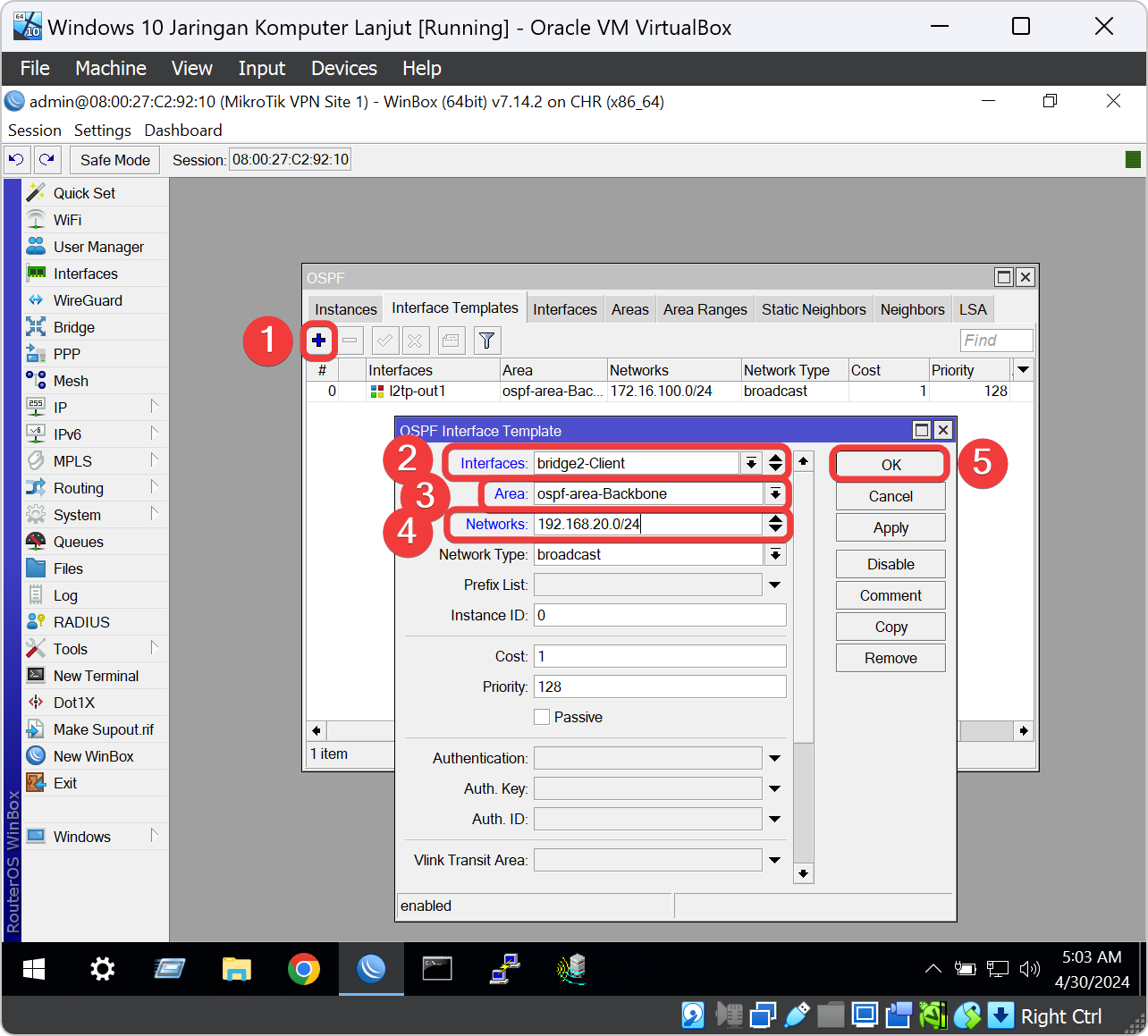

Lalu kita tambahkan network 192.168.20.0/24 pada Interface Template agar IP Address yang bersegment dengannya dapat di broadcast ke router Mikrotik yang telah di konfigurasi OSPF dengan area Backbone. Kita klik tab Interface Template. klik icon plus untuk menambahkan konfigurasi Interface Template OSPF. Setelah jendela OSPF Interface Template terbuka, kita pilih di kolom parameter Interface dengan bridge2-Client, kita pilih di kolom parameter Area dengan ospf-area-Backbone, dan ketikan IP Address 192.168.20.0/24 pada kolom Networks.

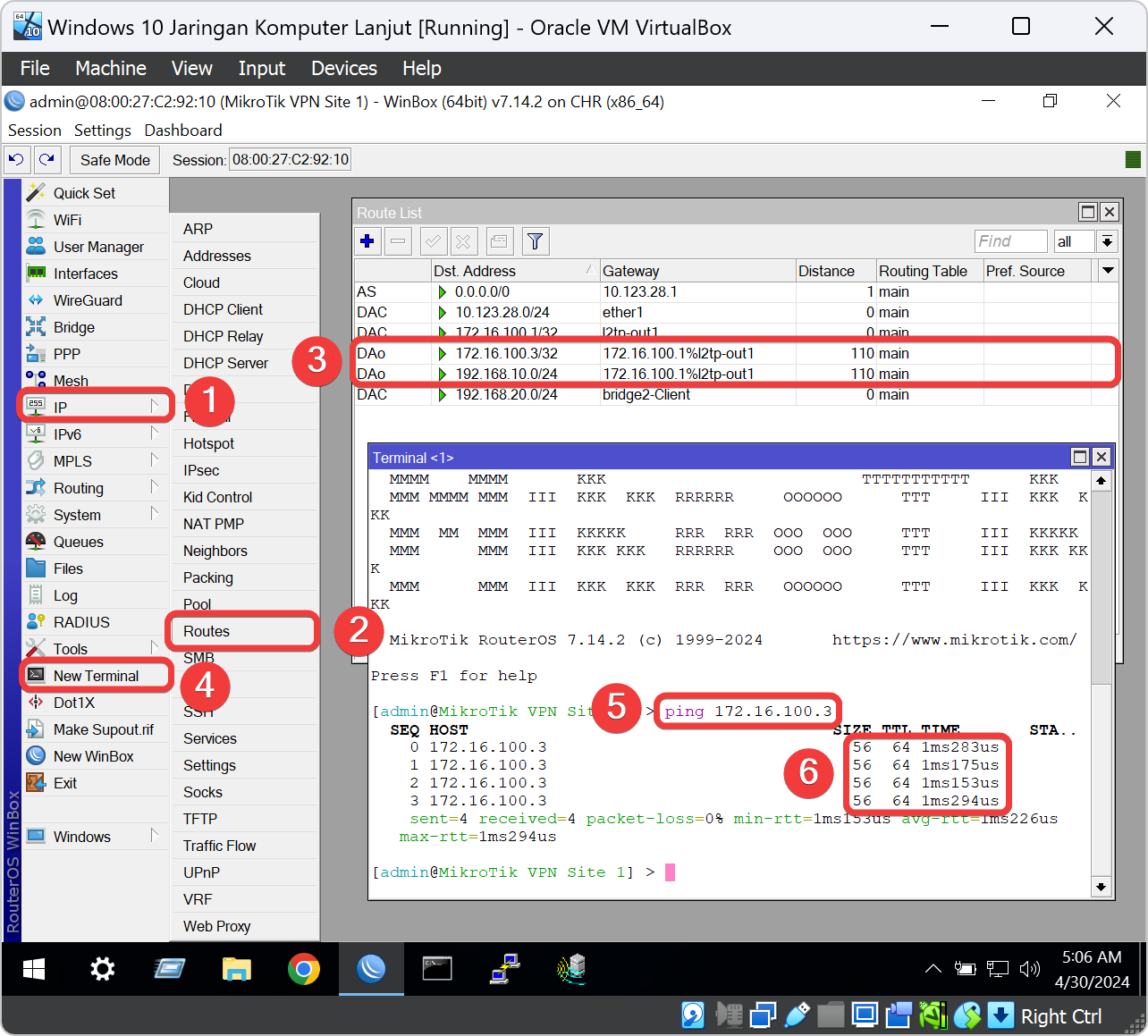

Test Koneksi dari VPN Site 1 ke Site 2

Dengan konfigurasi diatas, OSPF pada versi 7 sudah berjalan dan bisa saling komunikasi. Router juga akan melakukan pertukaran informasi routing jika terdapat perubahan di jaringan.

Untuk pengecheckan hasil routing tablenya kita bisa klik menu konfigurasi IP, Klik submenunya Route, dan lihat apakah ada kolom yang berstatus DAo yang mengartikan dia sedang aktif melalui routing protokol OSPF. Kita bisa buka terminal Mikrotik Site 1 dan ketik perintah ping 172.16.100.3 yang mana ia adalah alamat IP Address Local Address dari L2TPv3 dari Mikrotik VPN Site 2. Kalau kita mendapatkan jawaban atau replying dari Mikrotik VPN Server maka konfigurasi OSPF kita telah berhasil.

Secara default, ketika mengaktifkan routing dynamic maka kita akan menerima seluruh informasi routing yang tersedia. Untuk mengatasi hal ini maka kita bisa mengaktifkan Routing Filter. Routing Filter pada versi 7 Mikrotik juga sedikit berbeda formatnya dengan versi 6. Pada praktikum ini kita tidak memakai Routing Filter karena kita hanya memakai beberapa router Mikrotik saja.

Local Address bersebrang dengan VM Mikrotik Site 1 dan 2. Lalu kita dapat hasil replying kedua kedua belah pihak router Mikrotik maka konfigurasi sudah berhasil.Pindah ke VM Ubuntu Proxy

Edit Secret IP Address pada Config FreeRADIUS

Kita nyalakan dahulu VM Ubuntu Proxy. Cara menyalakannya yaitu kita pindah ke aplikasi VirtualBox dan klik bagian VM list yaitu Ubuntu Proxy dan klik icon Start pada aplikasi VirtualBox untuk nyalakan VM Ubuntu DNS dan Web. Tunggu beberapa menit untuk VM Ubuntu Proxy melakukan booting system.

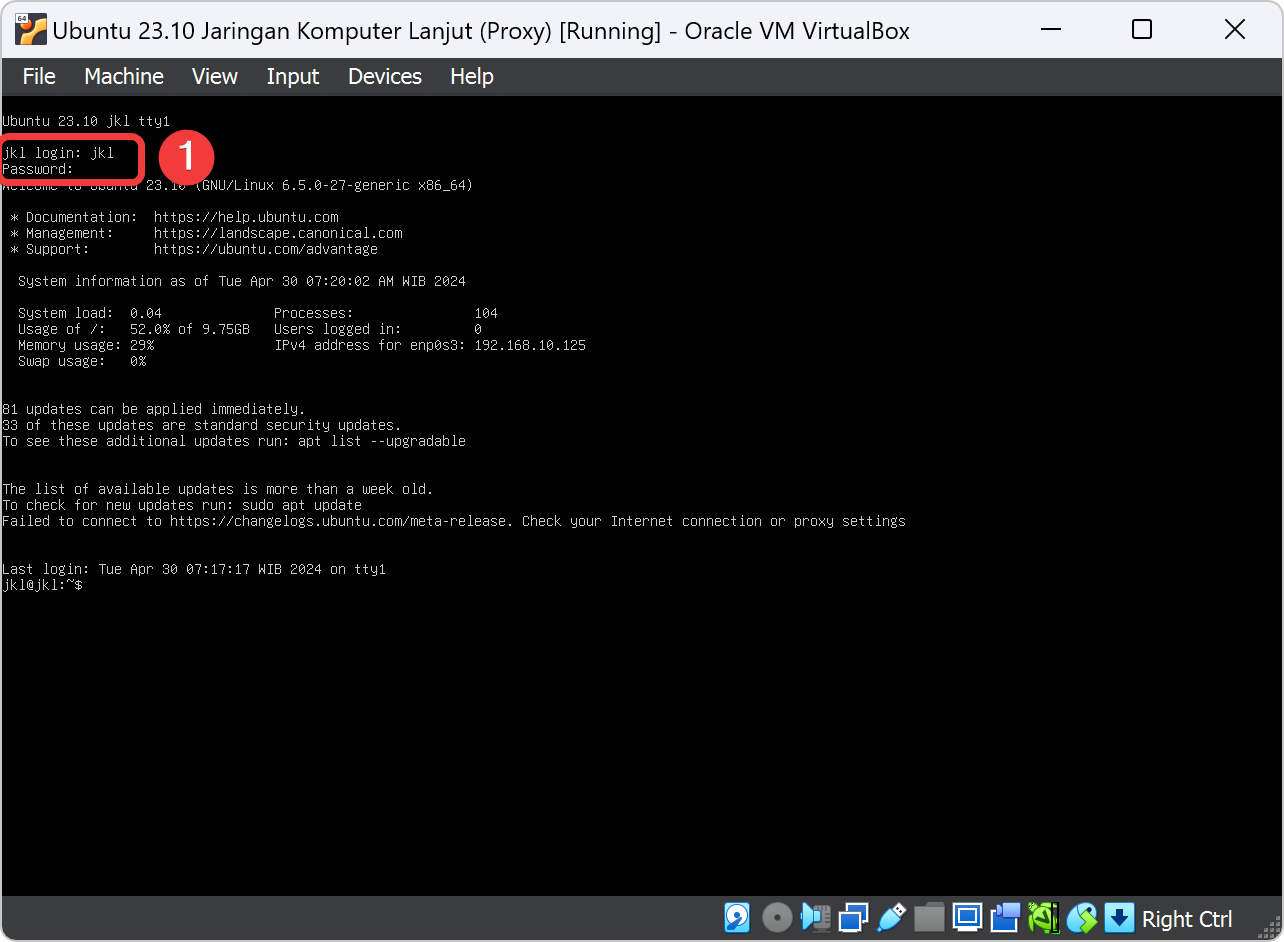

Login ke Ubuntu Server dengan memasukan username jkl dan passwordnya jkl. Untuk password ia tidak kelihatan karakternya ketika diketik karna alasan keamanan maka berhati-hatilah untuk memasukan passwordnya.

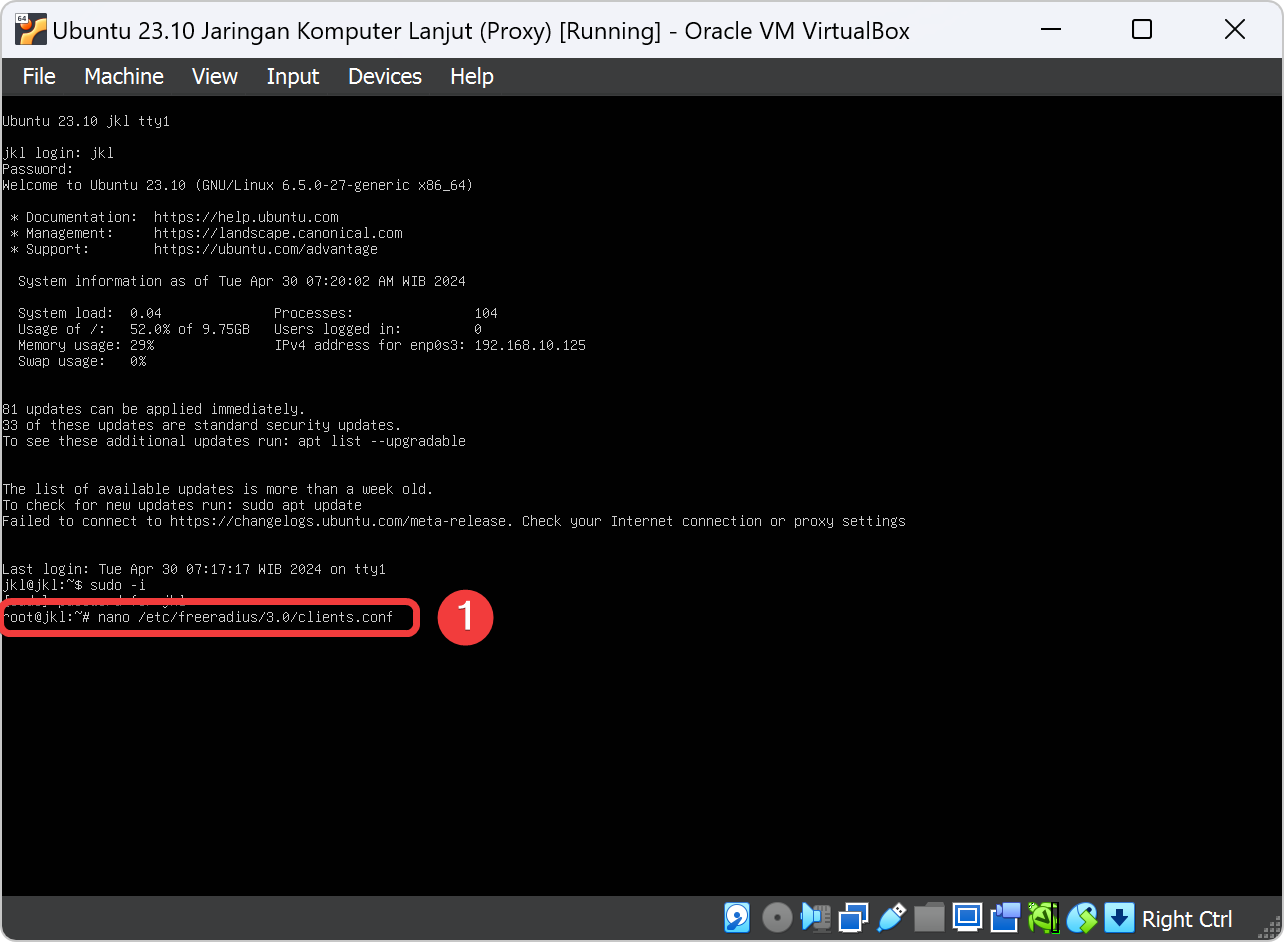

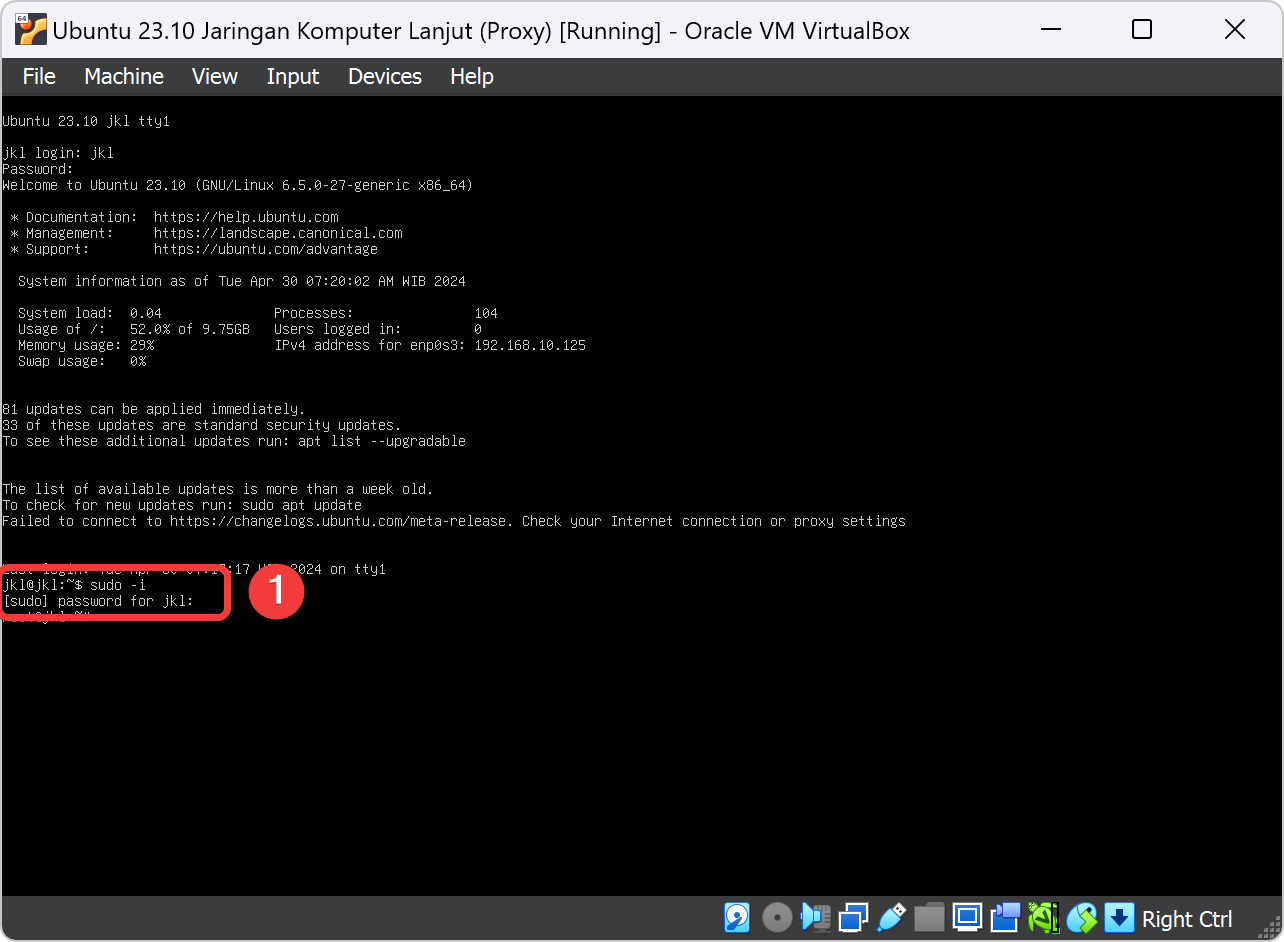

Sebelum mengedit atau mengkonfigurasi ke dalam ubuntu sebaiknya mengakses server memakai user root agar tidak ada masalah permission saat mengedit. Kita ketik perintah sudo -i untuk masuk ke user tersebut.

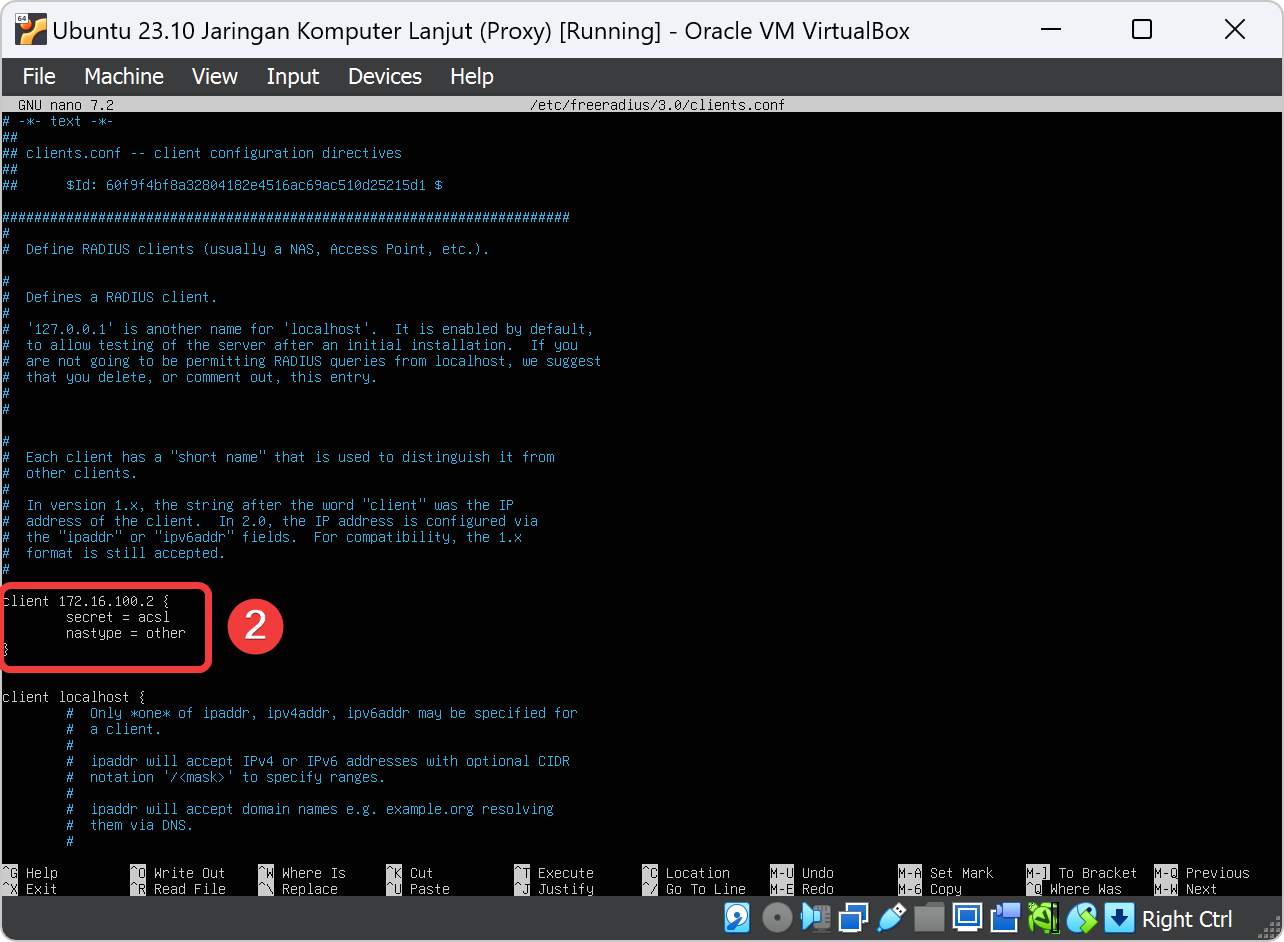

Selanjutnya kita akan konfigurasi pada file clients.conf. Dengan file ini kita akan menentukan perangkat RADIUS Client yang akan terkoneksi ke FreeRADIUS. Kita ketikkan perintah nano /etc/freeradius/3.0/clients.conf pada terminal ubuntu lalu tekan ENTER.

Pada file tersebut kita sudah menambahkan sebuah script yang berupa alamat IP Address dari RADIUS Client (VM Mikrotik) dan juga Secret yang akan digunakan oleh RADIUS Client terkoneksi ke FreeRadius. Kedua jenis parameter tersebut yang utama. Nah, seperti pada bab 5 tentang konfigurasi VM Mikrotik sebelumnya, kita telah mengisinya dengan IP Address dari Mikrotik yaitu 192.168.10.1 dan secret yaitu acsl. Karena kita telah menggunakan L2TPv3 pada sisi VM Mikrotik Client yaitu Site 1 maka kita ubah dari 192.168.10.1 ke 172.16.100.2 yang mana itu adalah Local Address L2TPv3 dari VM Mikrotik Site 2.

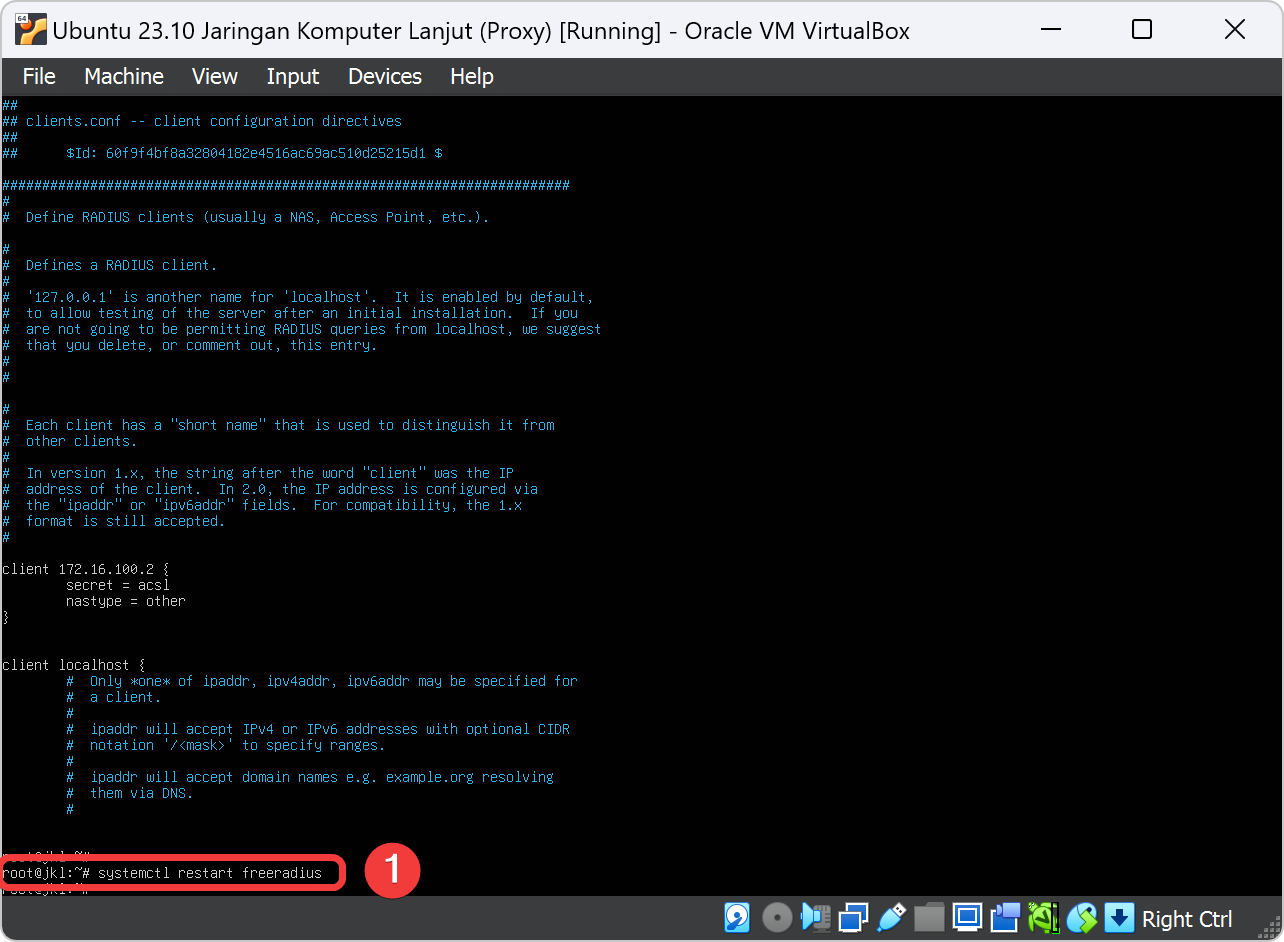

Restart Service FreeRADIUS

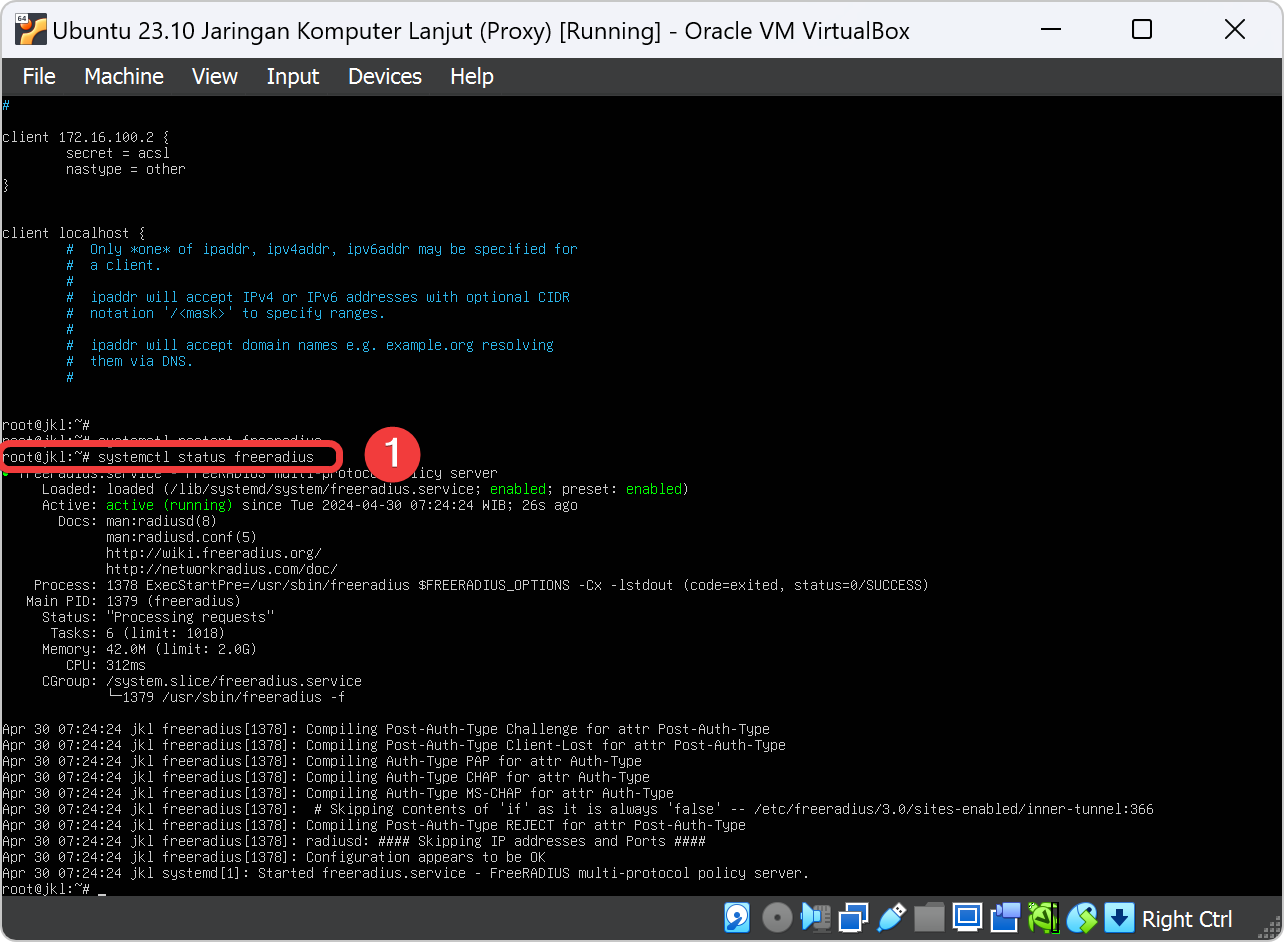

Setelah kita mengedit IP Address secret yang mana VM Mikrotik Site 1 dapat mengakses radius lalu kita restart service FreeRADIUS untuk menyegarkan config-config yang telah kita edit. Ketik pada terminal systemctl restart freeradius lalu tekan ENTER.

Setelah restart FreeRADIUS lalu kita menguji konfigurasi yang kita telah edit, apakah konfigurasi telah berhasil atau tidak. Ketikkan perintah systemctl status freeradius.service Jika berhasil, maka akan seperti pada gambar dibawah ini.

Hasil

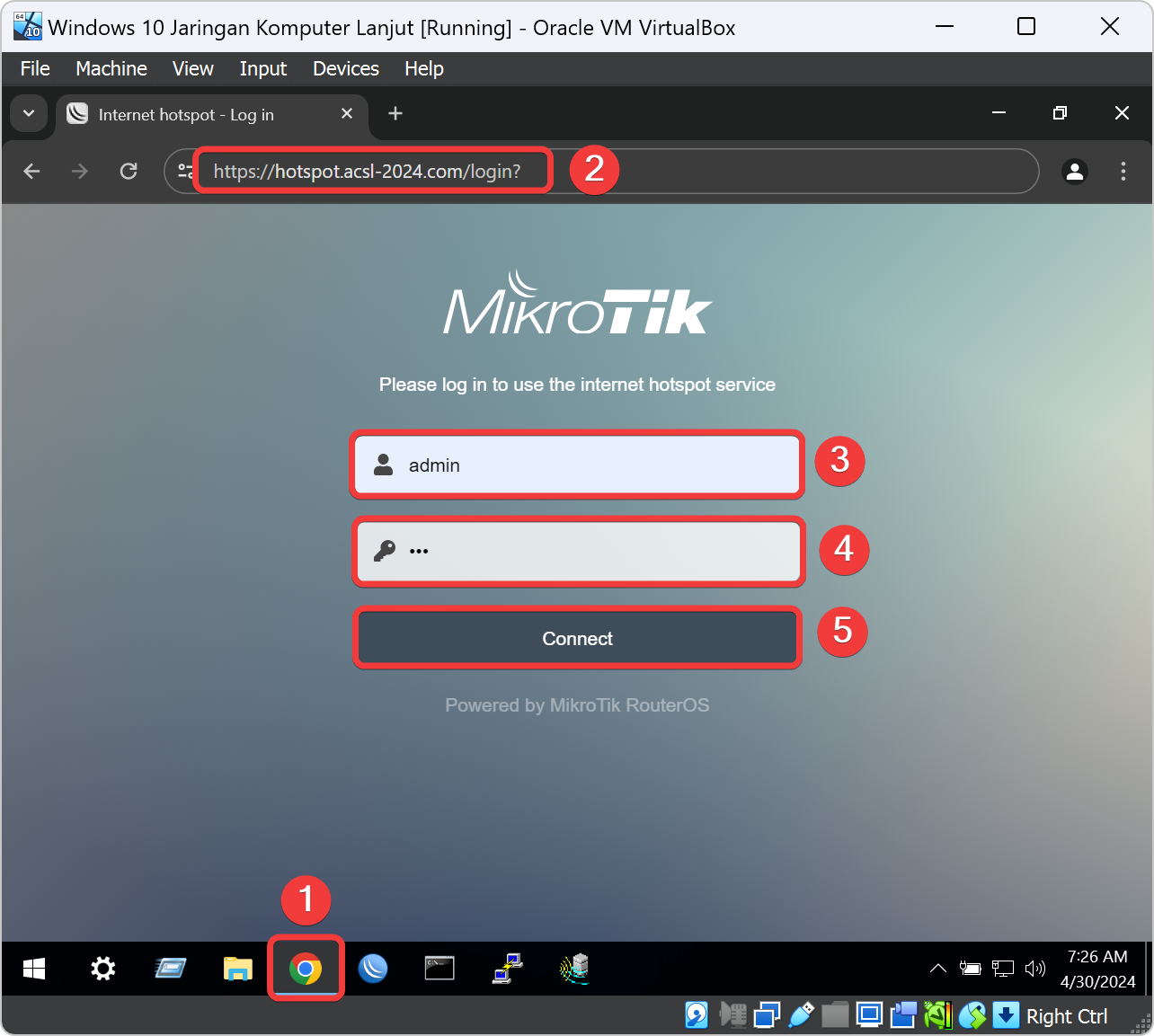

Setelah semua langkah-langkah diatas sudah kita lakukan, Karena kita telah konfigurasi OSPF over L2TPv3 dari Site 1 ke 2. maka kita dapat mencoba untuk menggunakan service hotspot tersebut dengan username dan password yang terdapat pada database dari FreeRadius. Kita akan menggunakan salah satu akun yang telah kita buat sebelumnya, misal kita memakai username admin dan password 123.

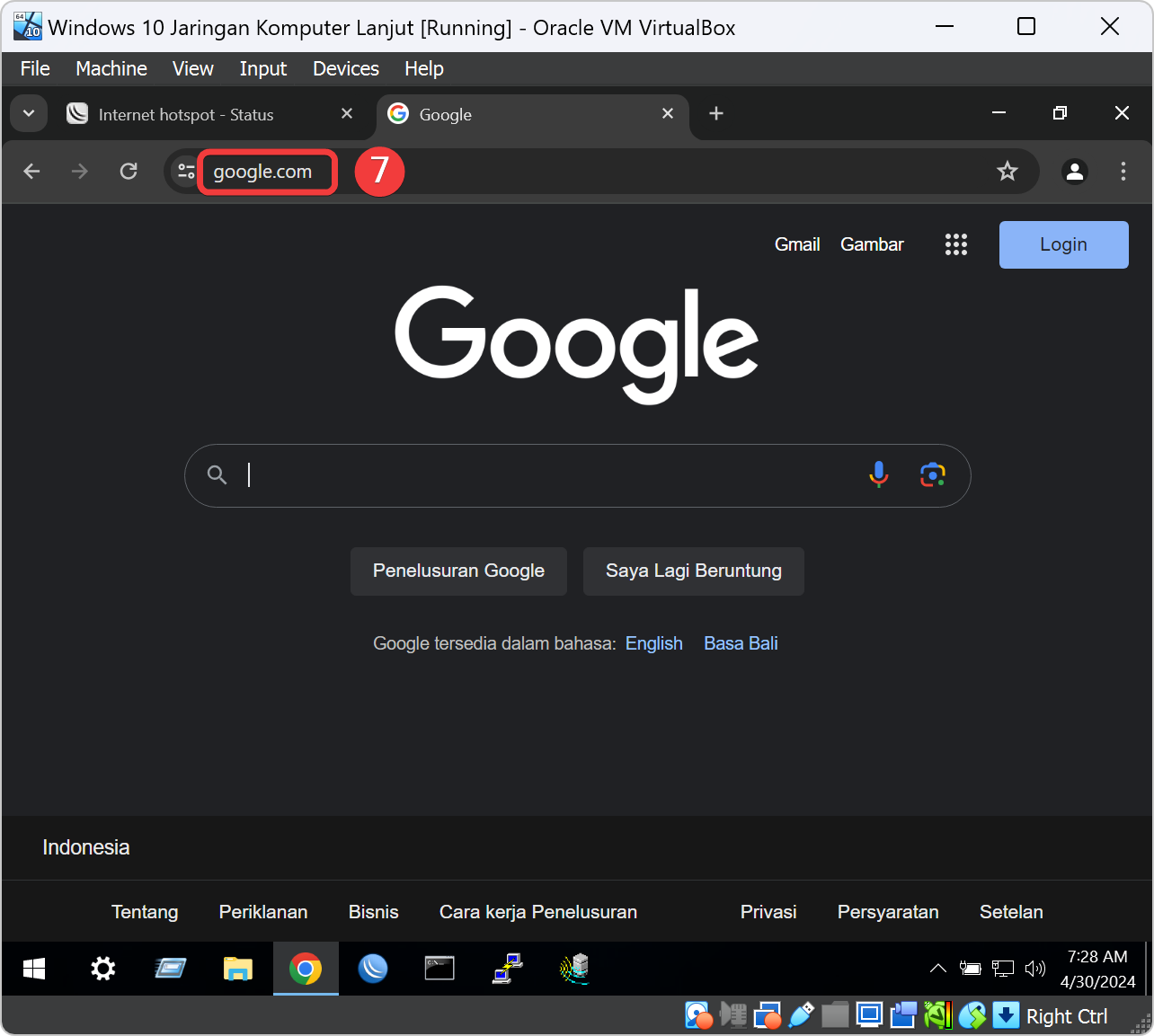

Klik dua kali icon browser Chrome pada taskbar VM Windows 10 dan ketik alamat domain https://hotspot.acsl-2024.com pada alamat url web browser Chrome VM Windows 10 lalu tekan ENTER. Masukan username admin dan password 123 pada kolom masing-masing setelah itu klik tombol Connect.

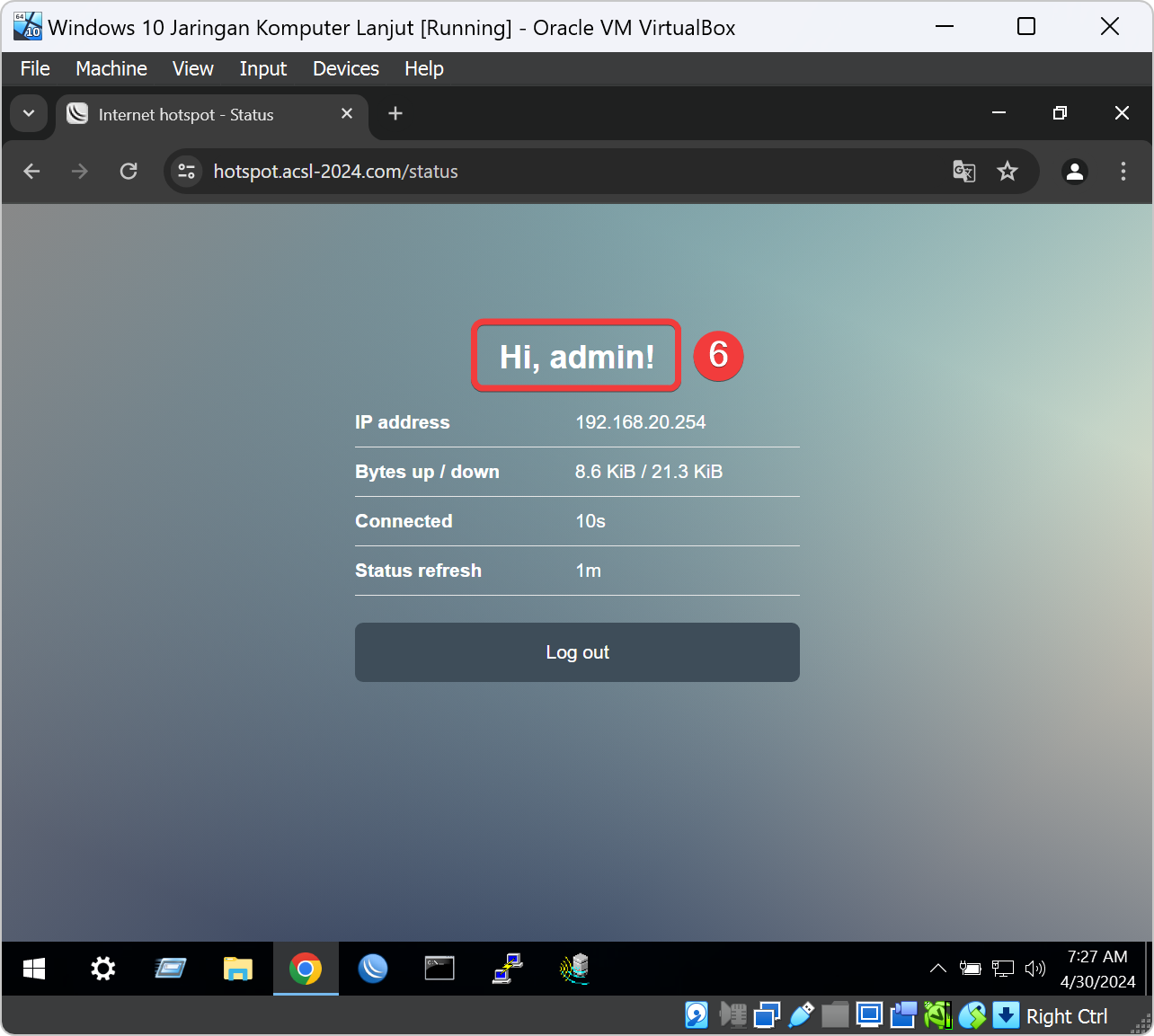

Kalau sudah login maka halaman Hotspot akan redirect ke halaman status user admin. Dan kita bisa melihatnya pada halaman tersebut terdapat status IP Address, Byte Up/Down, Connected, Status Refresh.

Kita test juga pada VM Windows 10 apakah bisa internetan dengan browser maka buka icon chrome dan ketik url dengan nama domain www.google.com. Apabila dapat memuat halaman search google maka konfigurasi telah berhasil kalau tidak dapat memuat halaman search google maka terdapat kesalahan konfigurasi sebelumnya.