Tutorial Sniffing Protokol Website HTTP

Bagian dari Tutorial Bab 6.

Pada bagian dari Bab 6 ini, praktikan akan mempraktekan cara mensniffing protokol web server HTTP Ubuntu Server menggunakan aplikasi Wireshark. Agar praktikum berjalan sesuai prosedur maka Asisten Mengajar Shift atau Praktikan dapat membaca tujuan dan persyaratan praktikum bab ini sebelum memulai ke bab teori dan bab praktek.

Teori

Ada beberapa penjelasan singkat dari materi Bab 6 ini yang harus dimengerti oleh praktikan sebelum melanjutkan ke subbab berikutnya.

Apa itu HTTP?

HTTP adalah singkatan dari Hypertext Transfer Protocol. Ini adalah protokol komunikasi yang digunakan untuk mentransfer data di World Wide Web (WWW). HTTP adalah dasar dari pertukaran informasi di web, di mana klien web (misalnya, browser web) mengirimkan permintaan kepada server web, dan server web merespons dengan mengirimkan data yang diminta.

HTTP menggunakan model klien-server, di mana klien (biasanya browser web) membuat permintaan untuk sumber daya tertentu seperti halaman web atau file, dan server web merespons dengan mengirimkan sumber daya tersebut kembali kepada klien. Protokol ini biasanya berjalan di atas TCP/IP (Transmission Control Protocol/Internet Protocol) dan beroperasi di atas port TCP 80.

HTTP adalah protokol tanpa keadaan, yang berarti setiap permintaan dari klien diperlakukan secara terpisah tanpa pengetahuan server tentang permintaan sebelumnya. Ini memungkinkan untuk skema komunikasi yang sederhana dan fleksibel di web. Namun, karena HTTP adalah protokol teks biasa, informasi yang ditransfer melalui HTTP tidak dienkripsi, yang berarti data dapat dengan mudah disadap oleh pihak yang tidak berwenang. Untuk meningkatkan keamanan.

Praktek

Ada beberapa poin penting yang harus semua ketahui sebelum ke subbab selanjutnya.

Kalau sudah tidak ada kendala, selanjutnya praktikum dapat memulai ke subab berikutnya.

Setting Sniffer Protokol HTTP

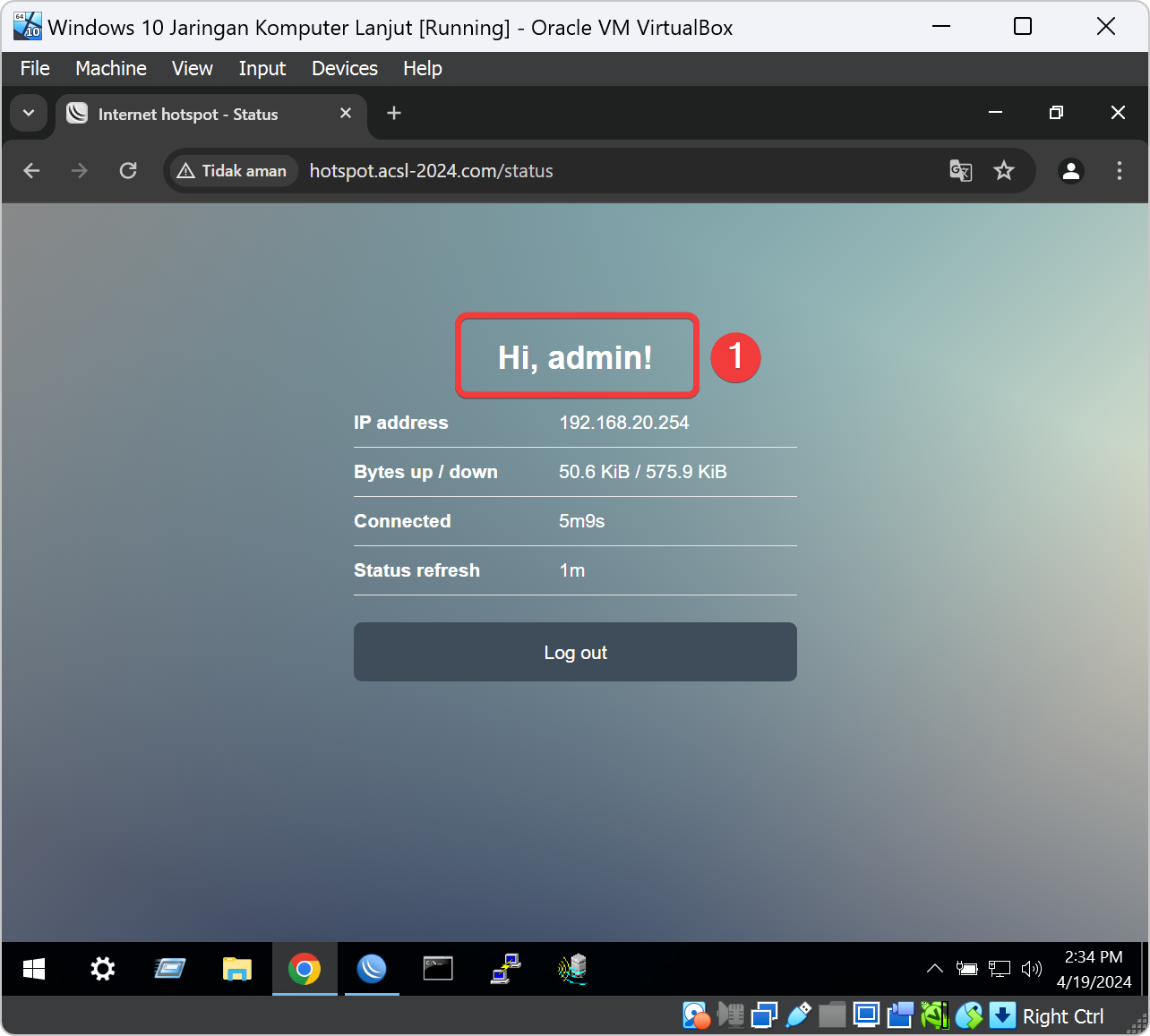

Sebelum kita testing koneksi jaringan antara Client VM Windows 10 ke VM Ubuntu DNS dan Web menggunakan protokol HTTP, kita login terlebih dahulu ke hotspot untuk kita bisa mengkonfigurasi VM Mikrotik menggunakan aplikasi Winbox. Karena kita melanjutkan saja dari subab 6.2 maka kita sudah login ke sistem Hotspot.

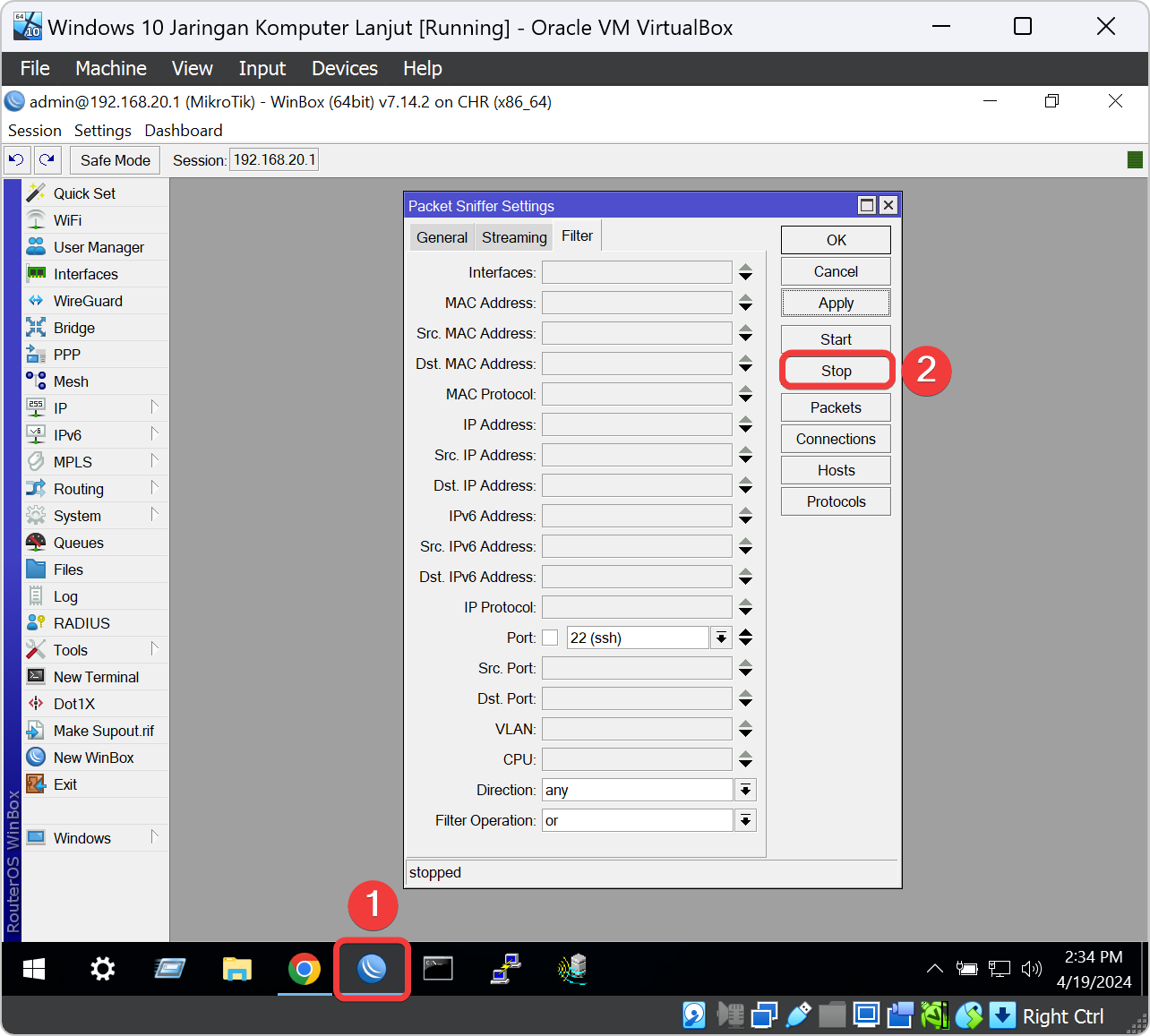

Sesudah kita login ke hotspot VM Mikrotik maka kita dapat masuk ke aplikasi Winbox dengan klik icon Winbox pada taskbar VM Windows 10. Kita stop service Packet Sniffer Mikrotik terlebih dahulu agar tidak memakan resource di sistemnya dan kita dapat mengubah settingan service Packet Sniffer. Kita klik lagi icon Winbox yang masih terlogin. Pada jendela Packet Sniffer kita klik tombol stop untuk menghentikan service Packet Sniffer.

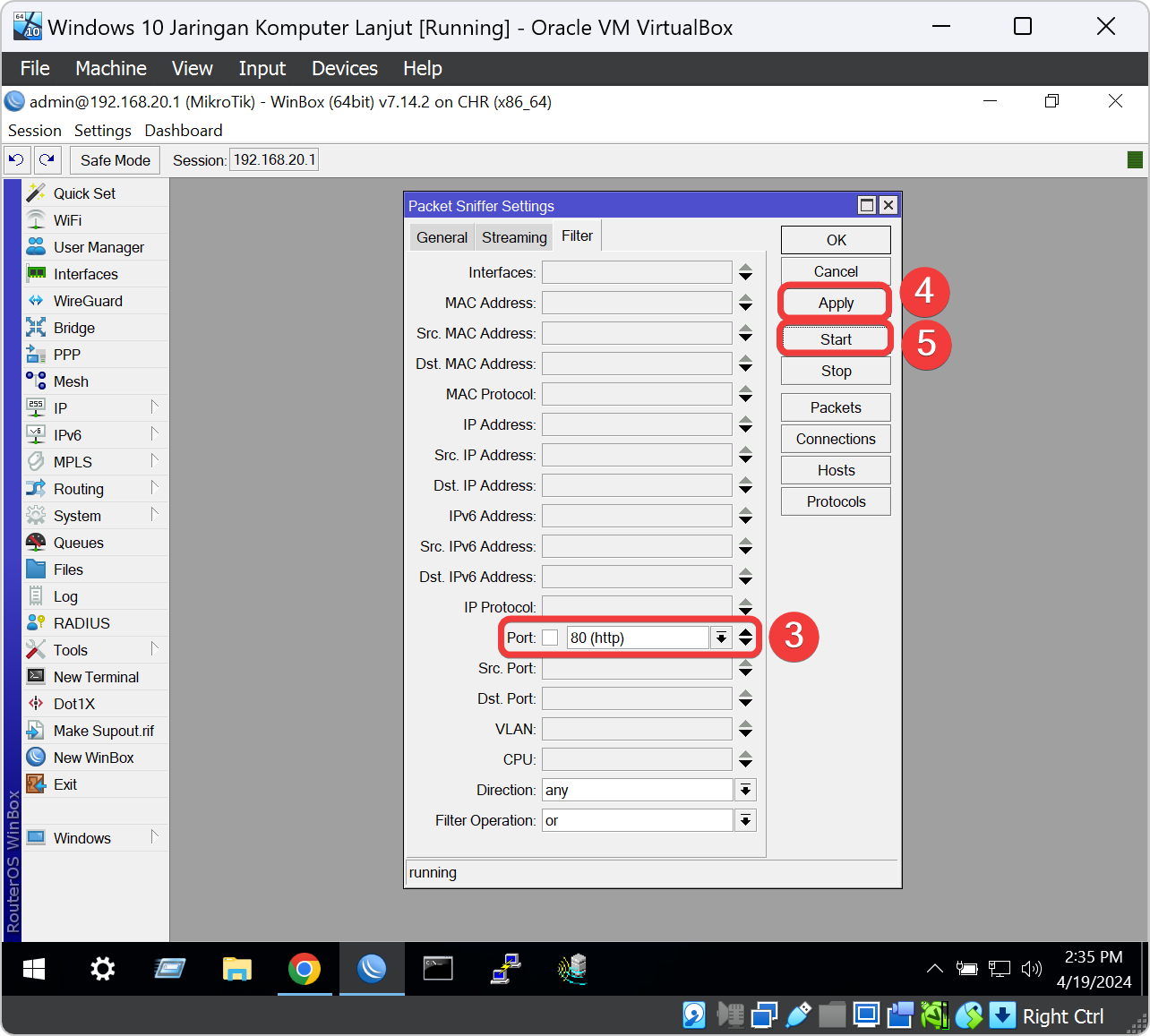

Langkah selanjutnya adalah kita ingin mentest protokol HTTP apakah ia benar-benar aman untuk jalur koneksi jaringan dari Server dan Client? maka kita melakukan collecting dan analysis jaringan menggunakan aplikasi Wireshark.

Untuk mengkonfigurasi Sniffing untuk Wireshark pada Mikrotik yaitu klik jendela Packet Sniffer. Isikan kolom Port dengan angka 80 yang berarti port default HTTP. Setelah itu kita klik tombol Apply untuk menyimpan konfigurasi dan klik tombol Start untuk memulai Sniffing jaringan pada VM Mikrotik.

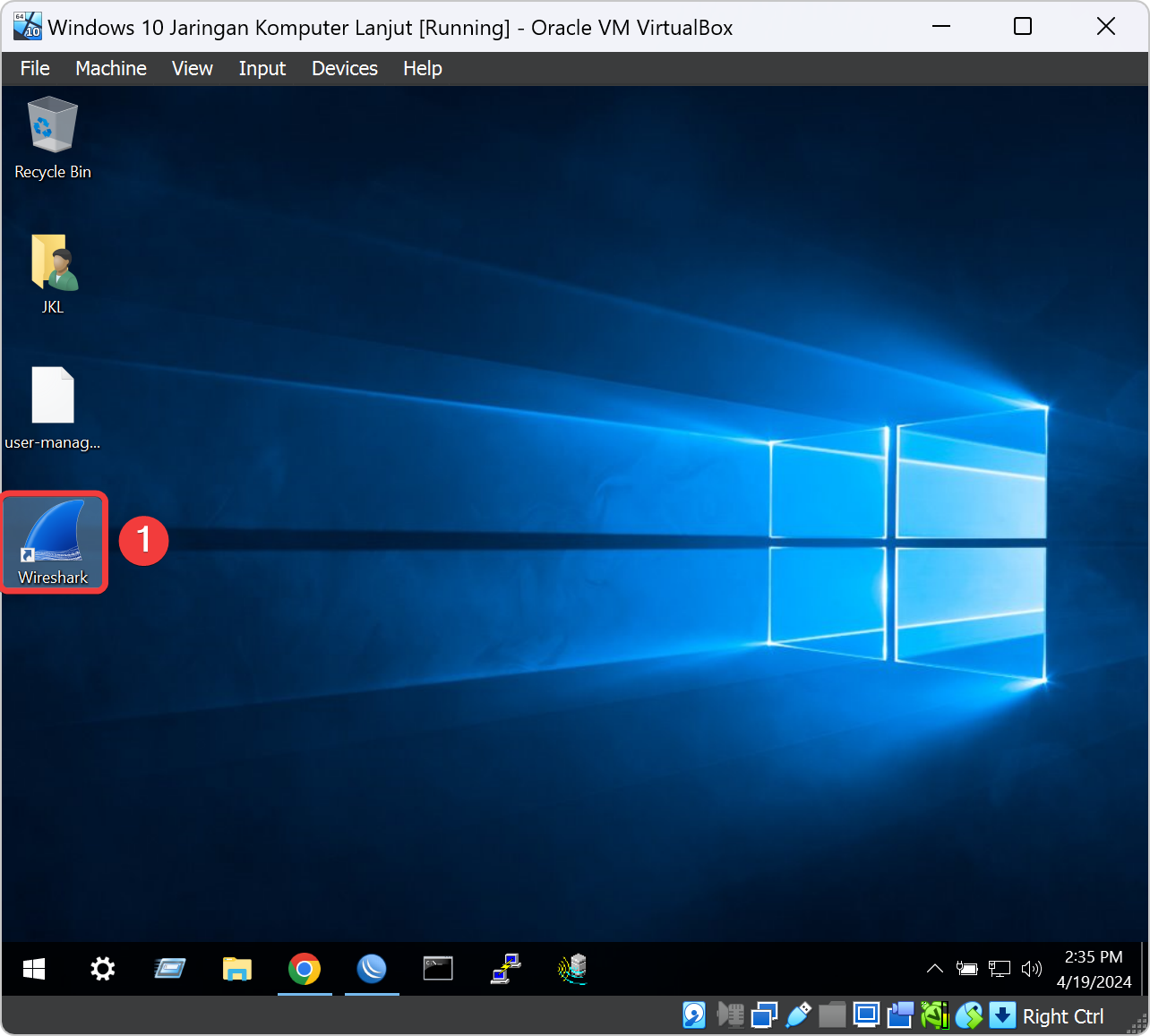

Nyalakan Aplikasi Wireshark

Saat VM Mikrotik telah mengaktifkan mode sniffing untuk Wireshark. Maka kita buka aplikasi Wireshark pada menu folder desktop VM Windows 10. Dan klik dua kali bericon sirip hiu biru.

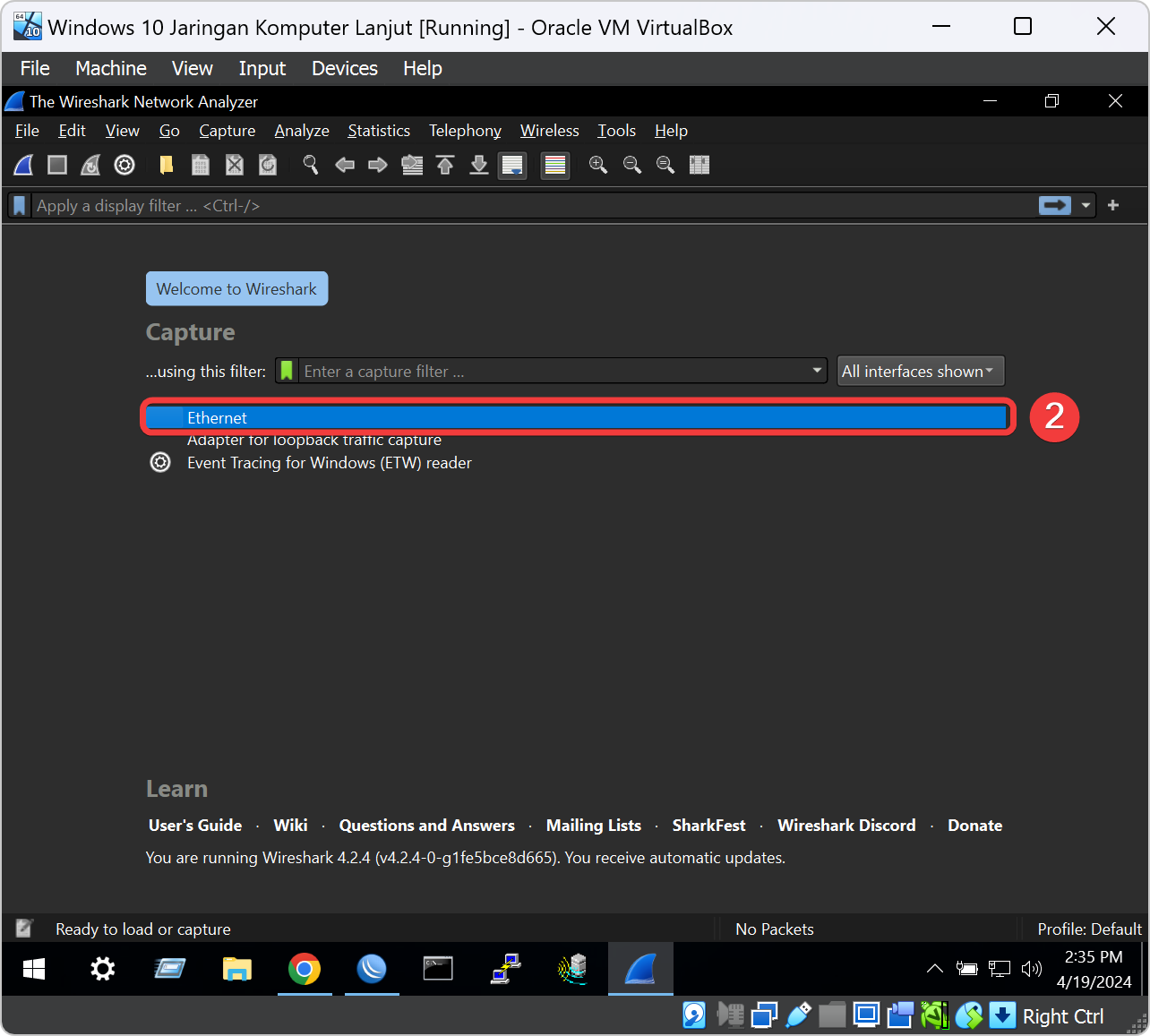

Pada jendela aplikasi maka akan terdapat list adapter seperti Ethernet. Kita klik saja list adapter ethernet. Apabila terdapat error maka aplikasi Wireshark tidak terinstall dengan baik atau salah setting adapter pada VM Windows 10. Pada aplikasi aslinya bukan dari VM, nanti pilihlah adapter yang digunakan untuk sniffing ke tujuan target.

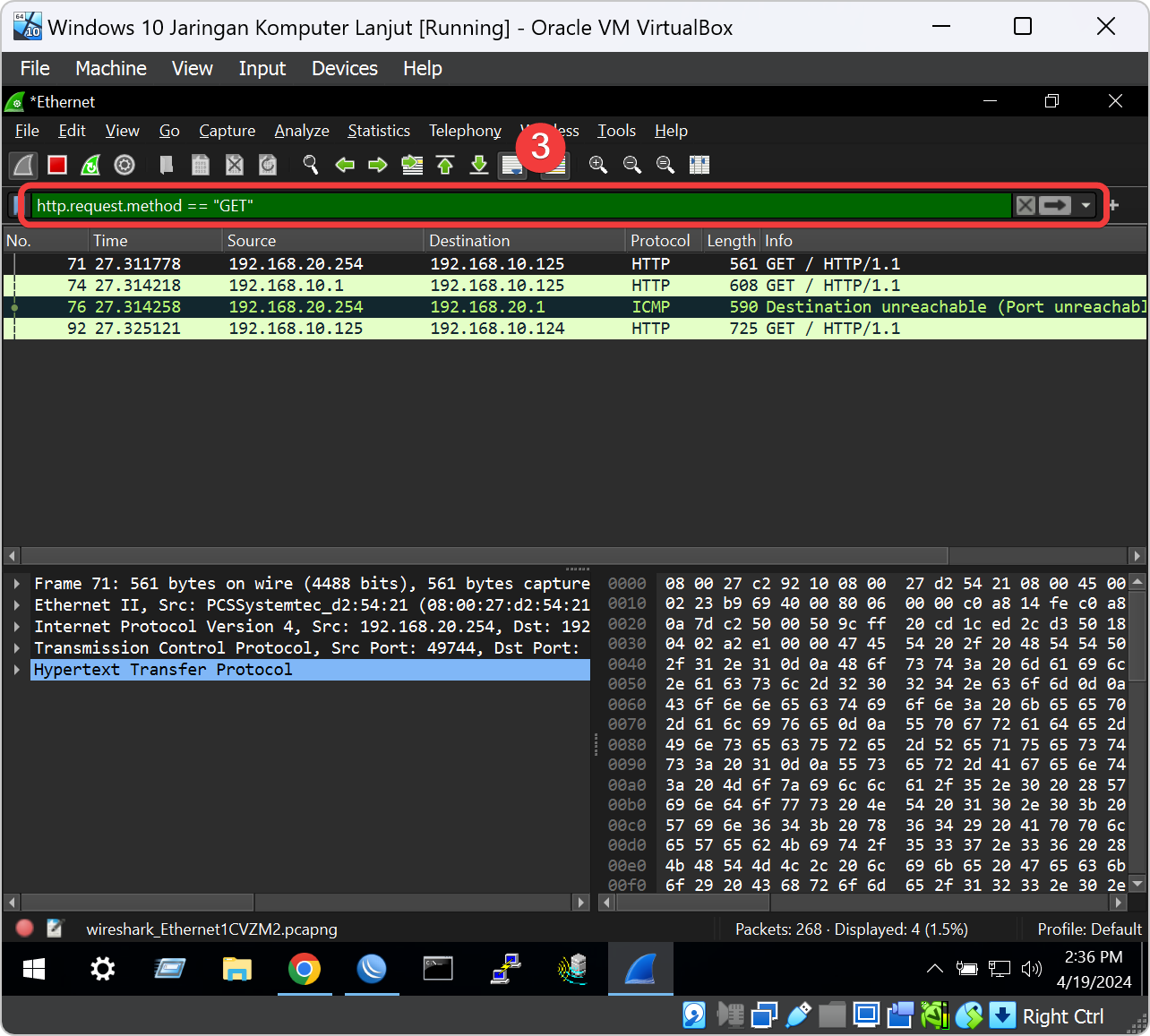

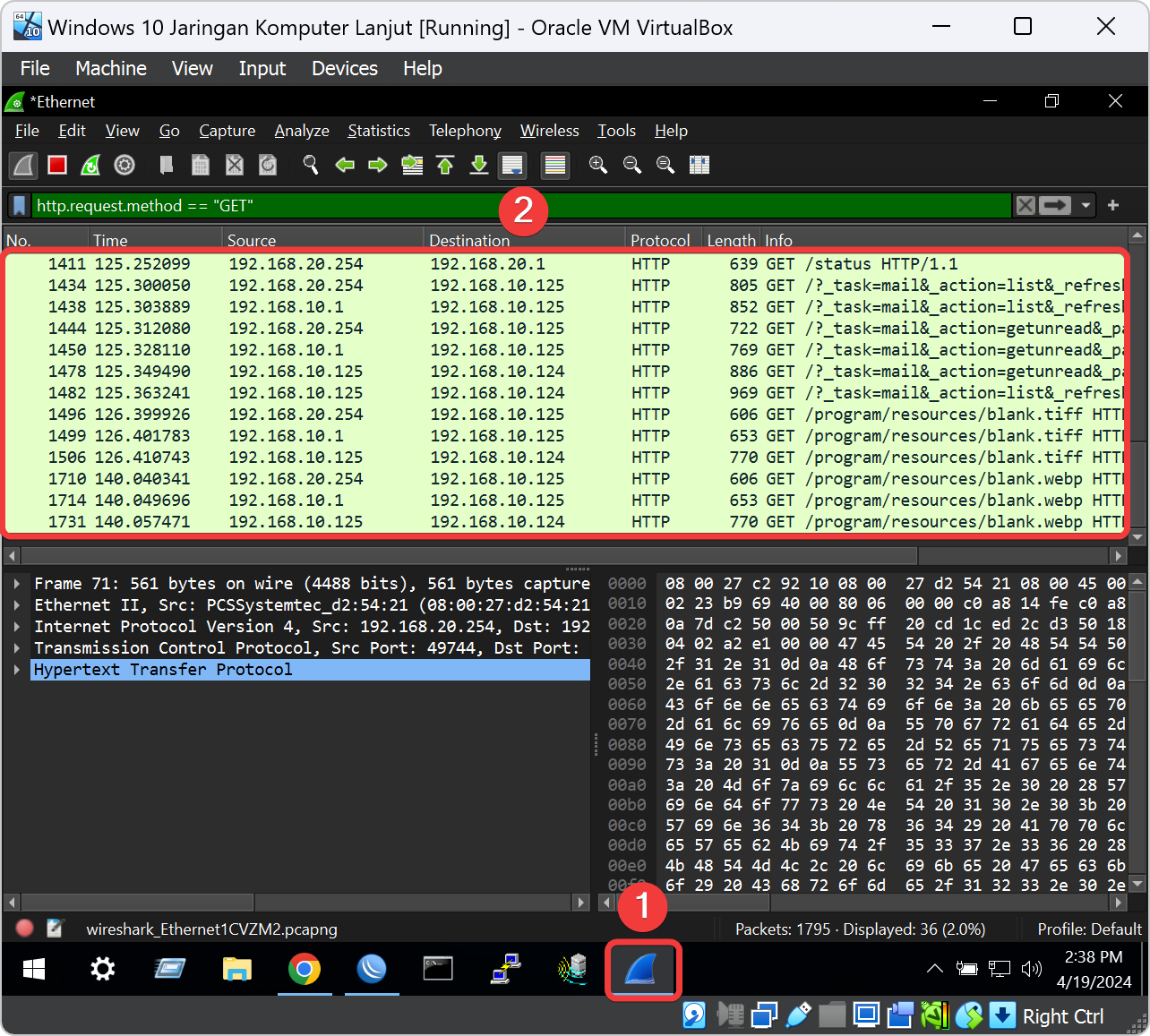

Kalau sudah terbuka sniffing untuk adapter ethernet maka klik kolom pencarian di bawah menu item. Ketik dengan kata http.request.method == "GET" yang berfungsi untuk melihat hanya paket-paket yang memiliki metode permintaan GET dalam protokol HTTP. Setelah kita cari katanya maka akan muncul beberapa packet di jendela aplikasi Wireshark. Hal ini merujuk pada data yang lewat dari Client ke Ubuntu Server akan tersniffing oleh service Wireshark.

Login Website untuk Memancing Sniffing

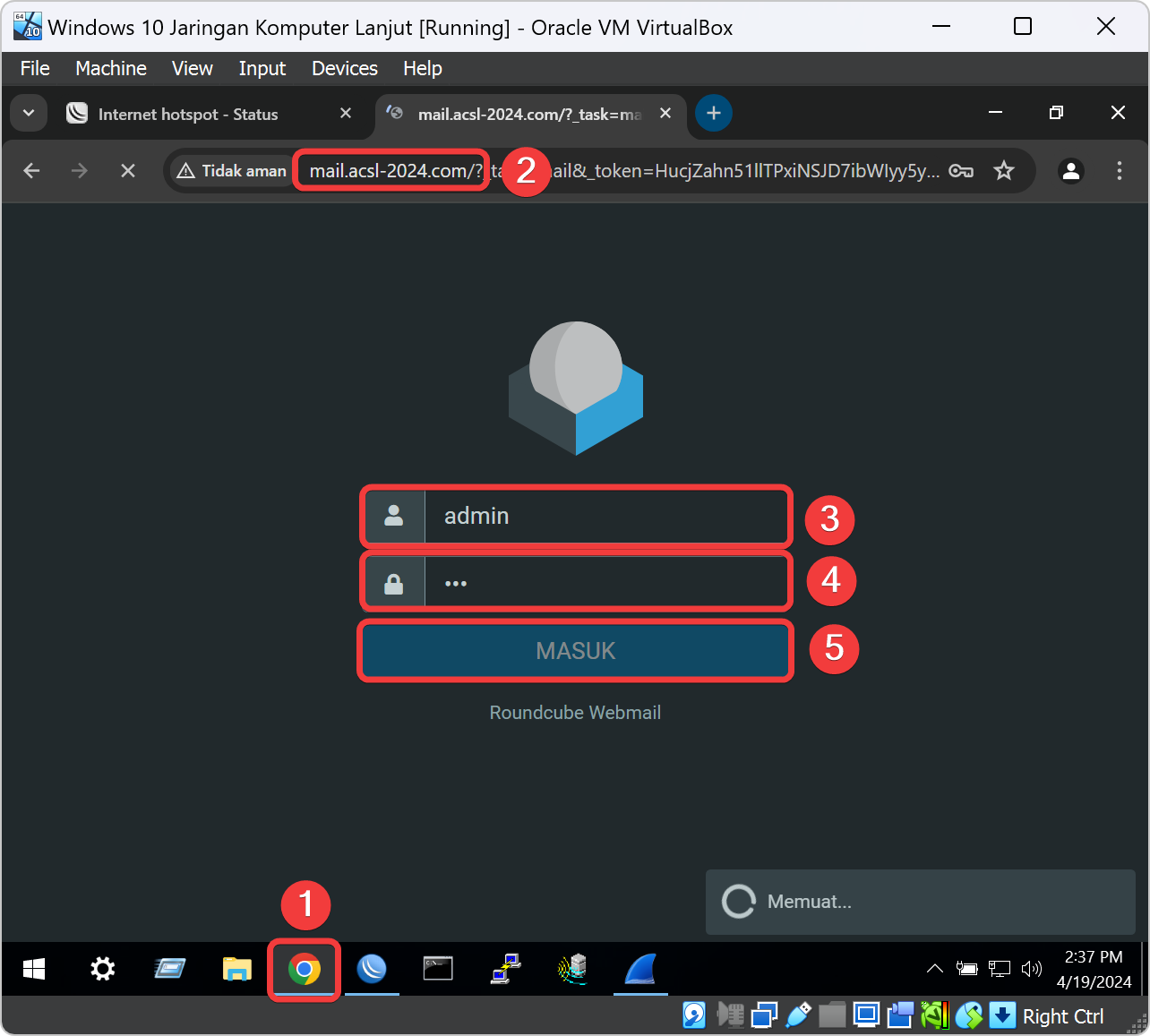

Kita kembali ke web browser yang masih terbuka, lalu tambahkan tab browser dan ketik domain url website Roundcube mail yaitu http://mail.acsl-2024.com dan jangan lupa gunakan protokol HTTP di awalannya. Setelah berhasil mengaksesnya maka halaman log in Roundcube mail akan muncul pada web browser.

Klik icon setting pada kolom bar url web browser, ini tergantung pada User Interface web browser masing-masing, pada tutorial ini menggunakan web browser chrome. Kalau sudah muncul status setting web maka akan terdapat domain hotspot dengan tulisan Tidak aman. Ini berarti kita bisa mensniffing website tersebut.

Kita akan menggunakan salah satu akun yang telah kita buat pada bab sebelumnya, misal kita memakai username admin dan password 123. Dan masukan username admin dan password 123 pada kolom masing-masing halaman login Roundcube mail setelah itu klik tombol Masuk.

Mencari Packet Sniffer

Kita kembali lagi ke aplikasi Wireshark yang masih terbuka untuk scanning. Maka pada tampilan hasil koleksi sniffing tidak ada sama sekali atau satu dua packet yang masih tertangkap. Kita klik pada list pertama apabila Wireshark dapat sniffing beberapa data dari website Roundcube walaupun hanya satu packet maka di dalamnya. Dan di data tersebut tidak ada satupun yang berharga untuk dicuri. Sampai sini website Roundcube mail sudah memakai protokol HTTPS untuk komunikasi dari Client ke Server.

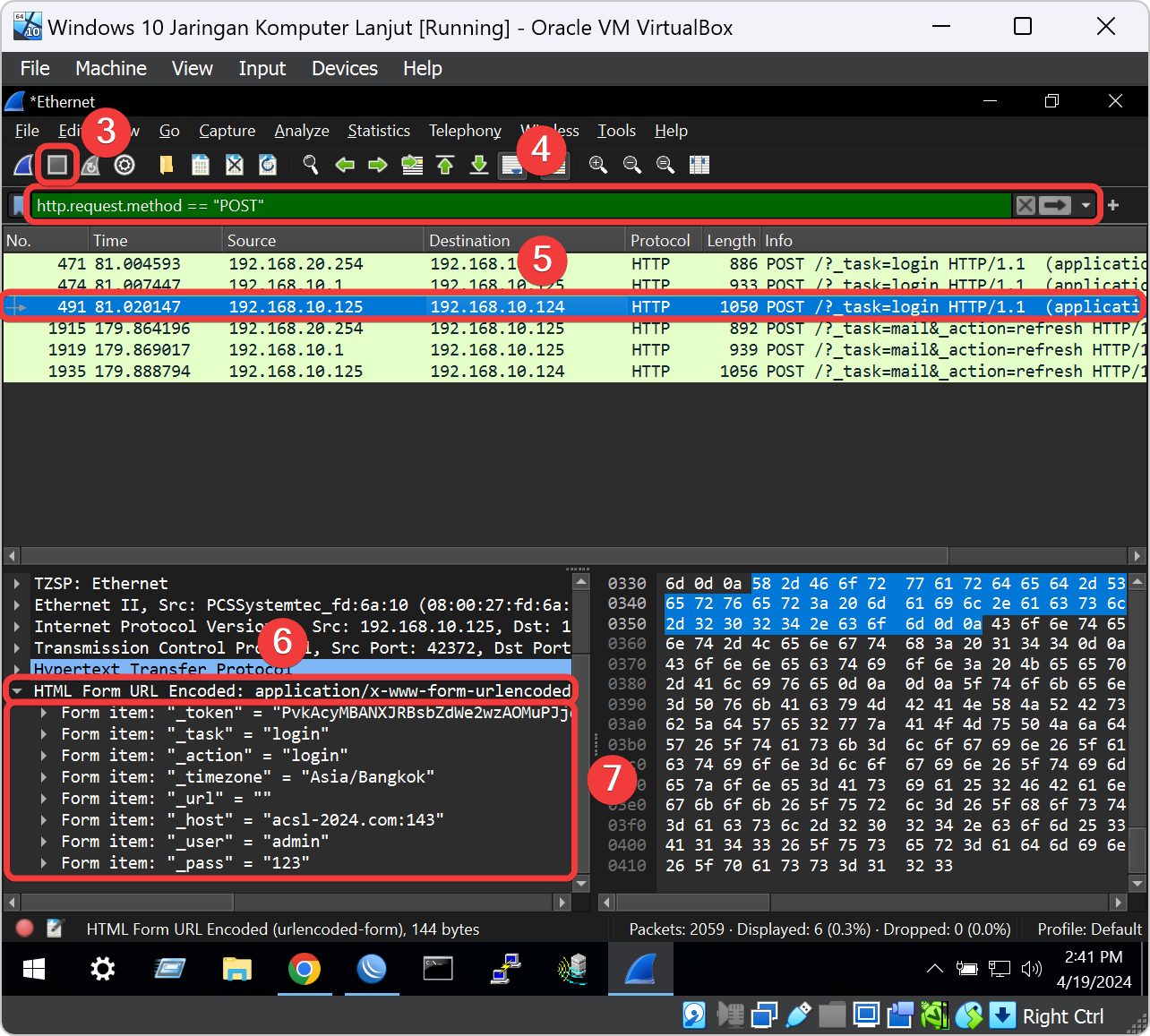

Klik icon kotak merah diatas kolom pencarian yang berfungsi untuk berhenti sniffing agar tidak memakan resource VM Windows 10. klik kolom pencarian di bawah menu item. Ketik dengan kata http.request.method == "POST" yang berfungsi untuk menganalisis lalu lintas HTTP yang terutama terdiri dari permintaan POST, yang biasanya digunakan untuk mengirim data yang lebih besar atau sensitif ke server web, seperti data formulir atau permintaan untuk membuat atau memperbarui sumber daya.

Apabila tampilan hasil koleksi sniffing packet yang dapat disniffing oleh Wireshark. Maka website Roundcube mail masih memakai protokol HTTP secara menyeluruh untuk komunikasi rahasia seperti data akun email dari Server ke Client dapat dilihat oleh pihak yang tidak bertanggung jawab.

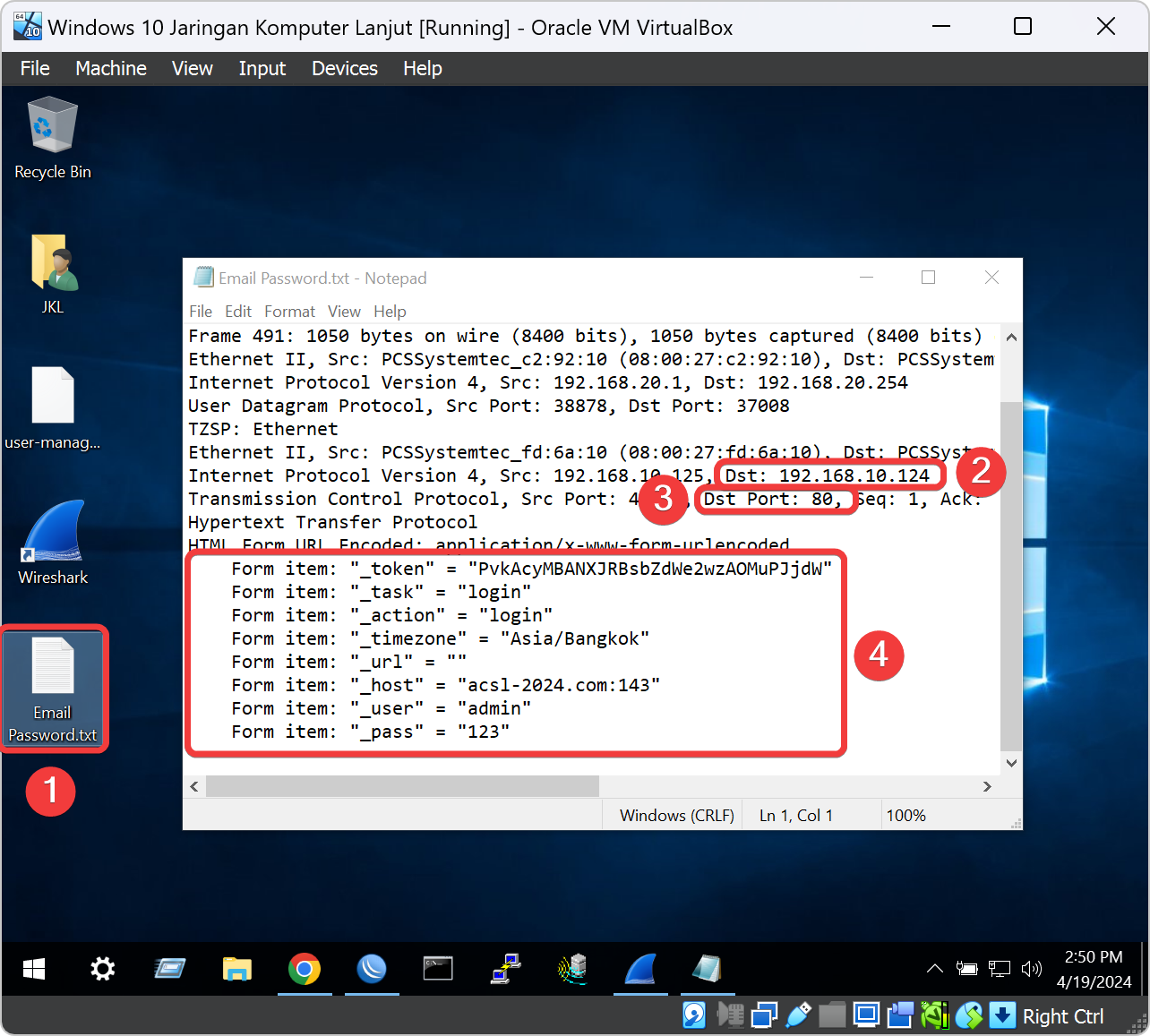

Pilihlah pada baris source dengan IP Address ke VM Ubuntu Proxy yang nama di tutorial ini menggunakan 192.168.10.125. Dan kita lihat data yang sudah di konversi ke dalam HTML agar kita bisa membaca datanya. Disana nanti ada data formulir login atau permintaan seperti akun, session, dll dari Client.

Menyimpan Hasil Packet Sniffer

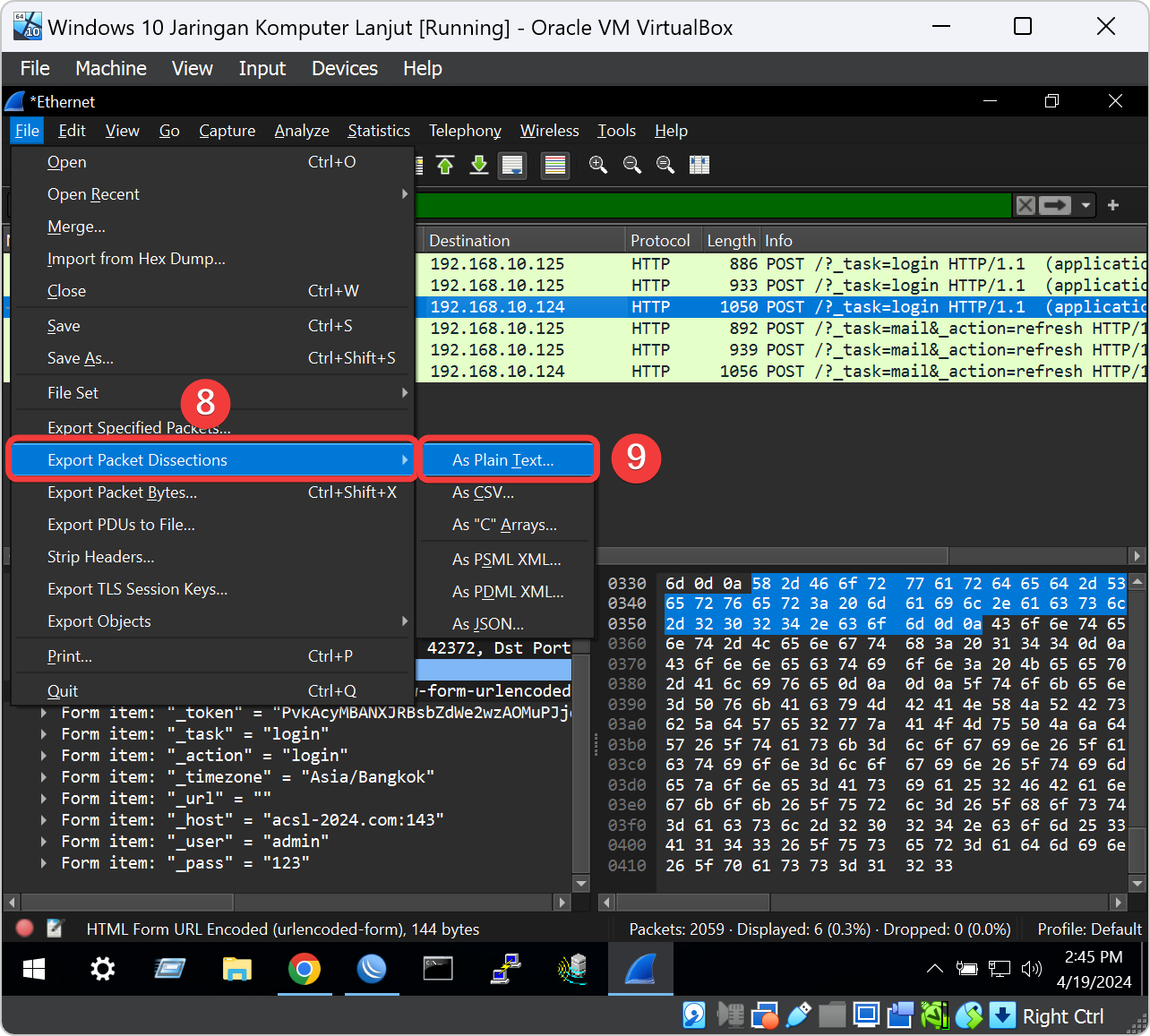

Agar kita mengesave data yang sudah disniffing oleh Wireshark melalui service sniffing Mikrotik. Kita klik pada menu File disebelah kiri atas pada jendela aplikasi Wireshark. Dan klik submenunya Export Packet Dissetions, pilih As plain Text untuk mengesave data tersebut dengan format file text.

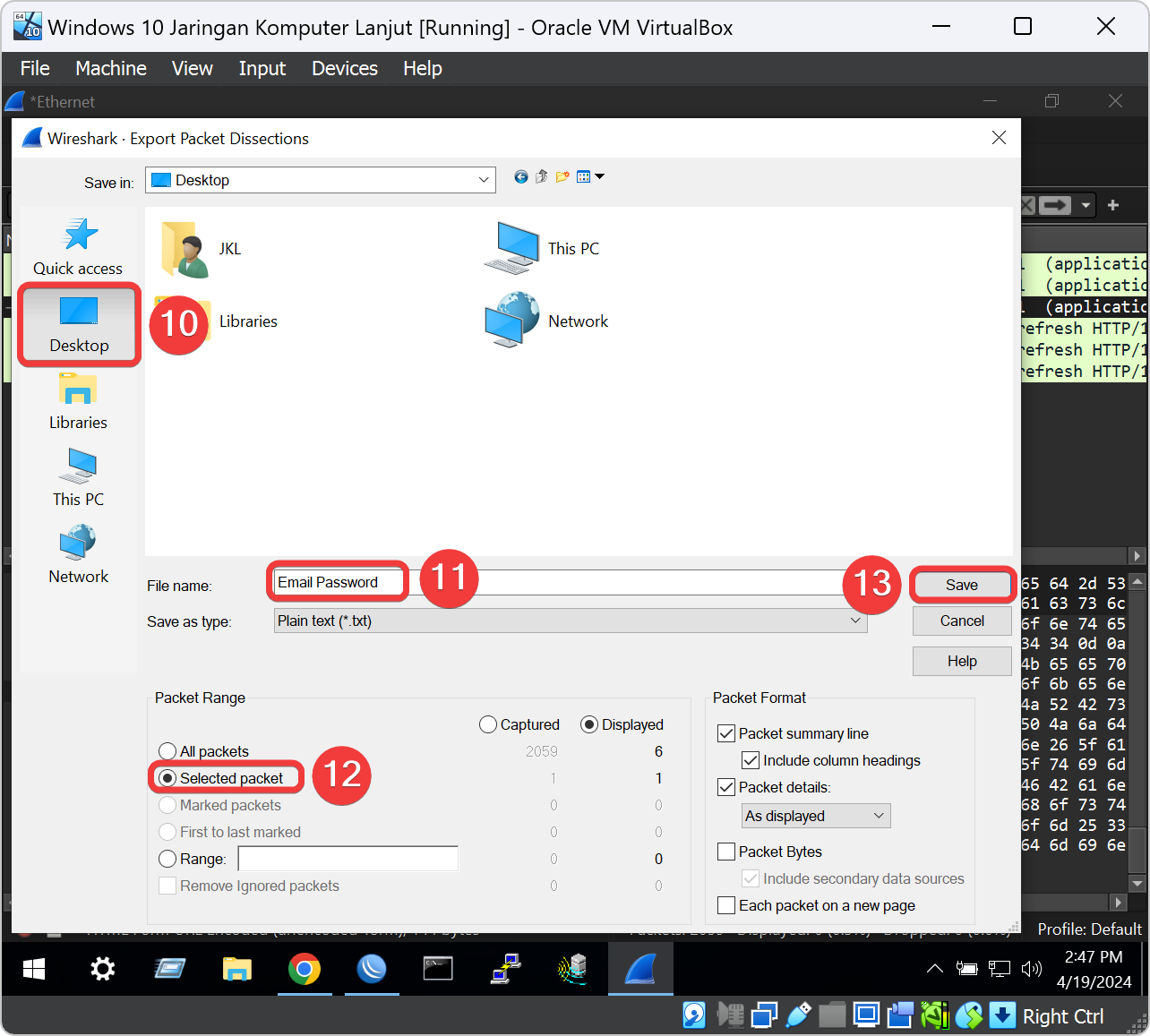

Saat klik Simpan As plain Text akan ada jendela file explorer muncul di depan aplikasi Wireshark. Kita klik folder Desktop dan pada kolom File name: kita isi Email Password dan kolom Save as type: kita pilih jenisnya Plain text. Pilih tombol radio check Selected Packet. Kalau sudah semuanya, kita klik tombol Save.

Hasil

Klik file Email Password.txt pada folder Desktop VM Windows 10. Dan alhasil ketika kita menggunakan protokol HTTP untuk login Roundcube mail pada Wireshark untuk melakukan sniffing, kita dapat melihat berbagai informasi yang dikirim dan diterima antara Client dan Server melalui protokol HTTP. Beberapa informasi yang dapat kita peroleh melalui sniffing dengan Wireshark pada protokol HTTP antara lain URL, Header HTTP, Data Formulir, Cookie, dan Respon Status.